Threat Detection and Response (TDR) stärkt die Abwehrkräfte von Unternehmen. Dabei geht es darum, Angriffe zu erkennen und zu neutralisieren, bevor es zu ernsthaften Problemen kommt.

Threat Detection and Response (TDR) stärkt die Abwehrkräfte von Unternehmen. Dabei geht es darum, Angriffe zu erkennen und zu neutralisieren, bevor es zu ernsthaften Problemen kommt.

Bei Verträgen denkt man an ellenlange schriftliche Konvolute, die vor Ort von den Vertragsschließenden unterzeichnet werden müssen. Doch im Geschäftsleben geht es heute auch einfacher: Die digitale Signatur kombiniert digitale Technolo ...

Mehrfach geknackt wurden unter anderem Microsoft Edge und Google Chrome. Aber auch Apple Safari fiel den Hackern zum Opfer. Die Forscher zeigen auch Schwachstellen in Adobe Reader. Die höchste Belohnung gibt es für einen erfolgreichen ...

Microsoft rechnet mit "effektiveren Angriffen" und will erreichen, dass Kunden ungepatchte Systeme mit Windows 7 und Server 2008 aktualisieren.

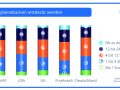

2019 soll sich die Zahl der Phishing-Angriffe verdoppeln. 2018 erreichte die Verbreitung von Schadprogrammen und unerwünschter Software einen vorläufigen Höhepunkt. Letztere betreffen vor allem Nutzer in den USA, Deutschland und Frankr ...

Es handelt sich um CVE-2019-1214 und CVE-2019-1215. Beide Lücken erlauben die Ausweitung von Benutzerrechten. Insgesamt enthält der September-Patch 80 Korrekturen, von denen 17 als "kritisch" eingestuft sind.

Die Lösung zur Bot-Erkennung und -Minimierung von InfiSecure Technologies ergänzt Barracudas Advanced Bot Protection für Barracuda WAFaaS- und WAF-Plattformen.

Ein Spezialist für Datenintegration sicherte Amazon-S3-Buckets nicht ab. Sensible Firmendaten waren dadurch offen im Internet zugänglich. Auffindbar waren E-Mail-Backups, persönliche Daten von Mitarbeitern, System-Passwörter, Vertriebs ...

Die Sicherheitsforscherin SandboxEscaper entdeckt eine weitere Möglichkeit, einen im April veröffentlichten Patch zu umgehen. Sie zeigt in einem Video, wie sich ihr Beispielcode nutzen lässt, um Systemdateien zu löschen. In den nächste ...

Die Exim-Schwachstelle ermöglicht es Angreifern, Befehle als Root auf entfernten E-Mail-Servern auszuführen.

Google hat seinen Browser Chrome auf Version 75.0.3770.80 (Android: 75.0.3770.67) aktualisiert. Mit dem Update schließt das Unternehmen 42 Sicherheitslücken, von denen jedoch keine mit kritisch eingestuft ist. Die lesefreundliche Darst ...

Rubrik erklärt Konzept des „Live Mount“ – Mehr als eine Recovery-Funktion

Die Angriffe richten sich aktuell offenbar vorrangig gegen Unternehmen und Behörden in Kanada und Saudi Arabien. Für die von den Hackern ausgenutzte Lücke gibt es inzwischen mehrere Patches. Beispielcode für einen Exploit wird schon se ...

MobileIron kündigt eine Zero-Trust-Plattform an, die das mobile Gerät als ID für den sicheren Zugriff auf das Unternehmen benutzt. Die neue Technologie soll den passwortlosen Zugriff auf Cloud-Dienste von jedem verwalteten oder nicht v ...

Eine Sicherheitslücke in einer von Dell vorinstallierten Software macht Computer und Laptops des US-Unternehmens anfällig für Hackerangriffe. Ein Angreifer muss sein Opfer nur auf eine speziell gestaltete Website locken.

Einer Untersuchung von Kaspersky zufolge sollen 2018 rund 70 Prozent aller Angriffe auf Sicherheitslücken in Office abzielen. Im Jahr 2016 waren es dagegen nur 16 Prozent.

Unbemerkte Sicherheitslücken können eine Zertifizierung vereiteln. Die getroffenen Sicherheitsmaßnahmen im eigenen Hause lassen sich auf eine Konformität mit der Norm überprüfen.

ESET bietet kostenlose Webinare für Unternehmen und Managed Security Provider. Im Fokus stehen dabei die Themen „Security Awareness“ und die Generierung von Mehrwert durch die Teilnahme an einem MSP-Programm.

Die Teilnehmer legten neue kritische Sicherheitslücken auch in Edge, Windows und Firefox offen. Die Veranstalter schütteten an den ersten beiden Tagen Prämien in Höhe von 510.000 Dollar aus.

2018 nahmen Angriffe mit Banking-Trojanern gegenüber 2017 weiter zu. Auf geschäftliche Nutzer zielten dabei 24 Prozent von ihnen ab. Für den Großteil der Angriffe 2018 sorgten laut Kaspersky Lab wenige Banking-Malware-Familien.

Cyberkriminelle Aktivitäten werden einer Sophos-Umfrage zufolge meist auf Servern oder im Netzwerk entdeckt. Aufenthaltsdauer und erster Angriffspunkt sind dabei oft unbekannt.

Retpoline gilt als bisher effizienteste Methode zur Abwehr der hauptsächlich in Intel-Prozessoren enthaltenen Sicherheitslücken, die Anfang 2018 bekannt wurden. Aber auch Retpoline bietet keinen vollständigen Schutz vor Spectre-Angriff ...

Der Sicherheitsanbieter EdgeSpot hat speziell präparierte PDF-Dateien entdeckt, die eine Zero-Day-Lücke im Google-Browser Chrome ausnutzen. Der Angriff erfolgt mit speziell präparierten PDF-Dateien, die bereits seit Oktober 2017 in Uml ...

Die Sicherheitslösung Defender ATP ist für Windows 7 Enterprise und Pro sowie 8.1 Enterprise und Pro erhältlich und hilft Nutzern auch nach einem Einbruch in ein System. Sie sollte schon im Oktober 2018 verfügbar sein.

DNSSEC soll DNS-Hijacking-Angriffe, die eine Bedrohung für die DNS-Infrastruktur und das Vertrauen in das Internet sind, durch eine digitale Signatur für Domains verhindern. Weltweit liegt der Anteil der Sicherheitserweiterungen für DN ...

Kriminelle können die vollständige Kontrolle über ein System übernehmen. Ein Update ist inzwischen verfügbar, jedoch nur in Form einer neuen Betaversion von WinRAR 5.70.

Experten von Kaspersky Lab warnen vor dem RTM-Banking-Trojaner, der es besonders auf die Finanzressourcen von KMU abgesehen und im Jahr 2018 insgesamt über 130.000 Nutzer angegriffen hat. 2017 waren es lediglich 2.376 Opfer.

Der Februar-Patchday bringt insgesamt 77 Fixes für zum Teil kritische Schwachstellen. Darunter befindet sich ein Update für eine seit Januar bekannte Schwachstelle in Exchange Server. Die Zero-Day-Lücke ermöglicht das Erstellen digital ...

Cyberkriminelle greifen auf komplexere Angriffstechniken zurück, um die DDoS-Schutzschilder der anvisierten Opferunternehmen zu umgehen. Dies geht unter anderem aus dem aktuellen DDoS-Report für das vierte Quartal 2018 von Kaspersky La ...

Der Sicherheitsforscher Mollema kombiniert verschiedene Schwachstellen zu einem neuen Angriff. Ein Angreifer, der nur über die Anmeldedaten eines Exchange-Postfachs verfügt, erhält so Administrator-Rechte für den Domänen-Controller. Da ...