RSA berichtet von tiefgreifendem Wandel in der Malware-Welt

Auf einer Veranstaltung in München hat Robert Griffin, Chief Security Architect beim Sicherheitsanbieter RSA, diese Woche aktuelle Trends aus der Welt der Cyberbedrohungen sowie damit einhergehende Risiken für Unternehmen skizziert. Im Allgemeinen sieht er vor allem drei Hauptentwicklungen bei derzeitigen Cyberattacken. So würden sie nicht nur immer komplexer und fortgeschrittener, sondern auch das Ausmaß ihrer Zerstörungskraft immer größer. Außerdem seien vermehrt Angriffe auf Mobilgeräte und -Plattformen festzustellen.

Bezüglich des erstgenannten Trends konstatiert Griffin, dass es 2014 keine bedeutende Entwicklung hinsichtlich einer einzelnen neuen Malware-Form gegeben habe. Vielmehr sei zunehmend eine Kombination verschiedener Angriffstechniken zu beobachten gewesen. Als eine Ursache für die Zunahme zielgerichteter und komplexer Cyberangriffe führt der Sicherheitsexperte die Veröffentlichung des Quellcodes des Zeus-Trojaners im Jahr 2011 an.

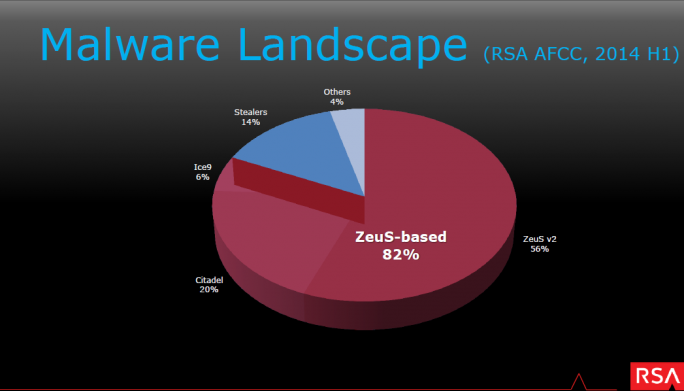

Dies hätten sich beispielsweise die Schöpfer der Zeus-Variante Citadel zunutze gemacht, die den Trojaner mit neuen Modulen und Funktionalitäten ausstatteten. Überhaupt machte Zeus-basierende Schadsoftware mit 82 Prozent laut den Zahlen des RSA Anti Fraud Command Centers 2014 immer noch den größten Anteil unter den Malware-Familien aus.

Dazu Robert Griffin: “Man setzt lieber bestehende Angriffstechniken ein, als dass man eine Menge Geld in die Entwicklung komplett neuer Schadsoftware steckt. Der Einsatz von Malware-Varianten hat einerseits den Vorteil, dass signaturbasierende Virenscanner sie relativ leicht erkennen können. Andererseits macht ihre polymorphe Natur es der Sicherheitssoftware schwer, sie zu erfassen.”

Griffin zufolge sind zudem vermehrt ausgeklügelte Angriffe auf Unternehmen zu verzeichnen, die DDoS-Attacken als Ablenkungsmanöver respektive Tarnung für eine weitere Cyberattacke nutzen. Während die IT-Verantwortlichen sich auf die Abwehr der Überlastung ihrer Systeme fokussieren, schleusen die Angreifer in der Zwischenzeit Schadsoftware in das Firmennetzwerk ein und führen sie aus.

Auf dem Cyberschwarzmarkt erfreuen sich professionelle DDoS-Dienste daher auch großer Beliebtheit und sind für beispielsweise 8 Dollar pro Stunde günstig zu erwerben. Für die Unternehmen bedeuten die DDoS-Attacken allein indes schon immensen wirtschaftlichen Schaden. Das Ponemon-Institut etwa hat errechnet, dass durch DDoS-Angriffe verursachte Server-Ausfallzeiten Einzelhändler am sogenannten Cyber-Monday 3,4 Millionen Dollar in der Stunde kosten können.

Bestes Beispiel für die neue Zerstörungskraft der immer komplexer werdenden Angriffe ist laut Griffin eine Cyberattacke auf ein nicht näher spezifiziertes deutsches Stahlwerk im Dezember 2014. Diese hatte schwere Beschädigungen am dortigen Hochofen nach sich gezogen. Ausgangspunkt des Angriffs sei vermutlich eine Spear-Phishing-Attacke auf das Notebook eines Administrators gewesen.

Das hatte wiederum die Infektion mit einer Malware zur Folge, die mittels des Fernwartungstools Poison Ivy gesteuert wurde. Auf diese Weise verschafften sich die Kriminellen Zugang zum Kontrollsystem. “Bis zu den Jahren 2012 beziehungsweise 2013 konnten wir ein solch großes Ausmaß an Cyberangriffen, die sich auf die Zerstörung von industriellen Infrastrukturen spezialisieren, nicht feststellen”, kommentiert Griffin.

Auffällig war im vergangenen Jahr zudem die verstärkte Präsenz von Ransomware wie Cryptolocker. Griffin warnt in dem Kontext davor, das geforderte Lösegeld zu zahlen: “In 95 Prozent der Fälle, in denen das von den Erpressern verlangte Lösegeld gezahlt wurde, blieben die Daten des Nutzers dennoch weiterhin verschlüsselt. Selbst wenn der Schlüssel zum Dechiffrieren vorhanden war, gaben die Kriminellen die Daten nicht frei.”

Der dritte zu beobachtende Trend betrifft dem Security-Spezialisten zufolge den Mobilbereich. So seien 40 Prozent aller im vergangenen Jahr registrierten betrügerischen Transaktionen infolge von beispielsweise Phishing- oder Smishing-Attacken von einem Smartphone oder Tablet aus durchgeführt worden. Die Android-Variante von Citadel kann etwa ebenfalls per Smishing auf ein Mobilgerät gelangen und sich dort zum Beispiel als Android-Sicherheitstool ausgeben. Sobald die vorgebliche Security-App installiert ist, ist das Smartphone mit dem Schädling kompromittiert, der dort dann in der Lage ist, etwa Zugangsdaten des Nutzers abzugreifen.

Einiges Aufsehen erregte im vergangenen Jahr zudem der aufgrund des hohen Marktanteils ebenfalls auf Android abzielende iBanking-Trojaner. Er kann sich gleichermaßen etwa als Sicherheitssoftware tarnen. Einmal auf dem Smartphone aufgespielt, erlaubt er es Angreifern, SMS abzufangen, Audioaufzeichnungen und Telefonate zu initiieren oder gar die Daten auf dem Gerät zu löschen. Ein entsprechendes Administrationstool wird auf dem Schwarzmarkt gehandelt.

Für das laufende Jahr und die nahe Zukunft sieht Griffin unter anderem im Internet der Dinge eine zunehmende Gefahrenquelle, da die Zahl der vernetzten Geräte steige und die Sensoren dieser Geräte Terabyte an Daten generierten: “Denken Sie etwa an den Motor eines Düsenjets. Bei einem einzigen Flug über den Atlantischen Ozean produziert der 4 TByte an Sensorinformationen. Angreifer könnten an den Sammelpunkt dieser Daten springen und sie modifizieren.” Es sei zwar unwahrscheinlich, dass Angreifer einen Jet zum Absturz brächten. Allerdings könnten falsche Informationen in der Logdatei dem Piloten beispielsweise vermitteln, dass der Motor kurz vor der Explosion stehe.

Tipp: Kennen Sie die Geschichte der Computerviren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de