Die vier Top-Apps gegen die allumfassende Überwachung

Haben sie nun oder haben sie nicht? Diese Frage ist trotz all der Berichterstattung in den vergangenen Tagen immer noch offen. Der Verdacht, dass die US-Regierung ihre Bürger und auch zahlreiche Ausländer jahrelang mehr- oder weniger anlasslos ausspioniert hat, lässt sich lässt jedenfalls nicht einfach von der Hand weisen.

Eines der Programme, über die berichtet wurde, sammelt Verbindungsdaten des US-Mobilfunkanbieters Verizon ein. Das zweite namens PRISM holt sich demnach Nutzerdaten direkt bei neun Internetriesen, darunter Apple, Facebook, Google, Microsoft und Skype.

Während US-Präsident Barack Obama die Existenz beider Programme bestätigt hat, gaben Google und Facebook nur recht zögerliche Stellungnahmen ab und erklärten, sie hätten noch nie von Prism gehört. Kurz darauf versprechen sie erweiterte Transparenzberichte. Die müssen aber Makulatur bleiben, da ein Teil der NSA-Aktivitäten per se geheimzuhalten ist.

Und wenn die NSA ihre Informationen sogar ohne Wissen der Nutzer und direkt von der Quelle bezieht, können Nutzer wenig tun, um sich zu schützen. Die jetzt von Verbänden und Anbietern nicht ganz uneigennützig in den Ring geworfen Aufforderung, lieber deutsche Software zu benutzen, löst das Problenm auch nur ansatzweise: Manches gibt es nicht von lokalen Anbietern, bei Anderem lässt sich nicht ohne Weiteres umsteigen.

Dazu kommen Datendiebe, die Sicherheitslücken ausnutzen, Sites kompromittieren und vielleicht sogar jenen Firmen Daten verkaufen, die Teil von Prism sind. Das mindeste, was Nutzer tun können, ist ihnen allen den Job so schwer wie möglich zu machen.

Was meinen eigentlich Hacker dazu, die als Sicherheitsexperten in Unternehmen arbeiten? Am häufigsten empfohlen werden in einer kleinen, diskreten Umfrage von ZDNet-Redakteurin Violet Blue TextSecure und RedPhone von Whisper Systems (nur für Android verfügbar, iOS-Versionen werden derzeit entwickelt). Beide sind kostenlos und Open Source. Aber Obacht: Wer plötzlich Verschlüsselungssoftware nutzt, kann allein dadurch schon ins Visier der Schnüffler geraten.

TextSecure

Die Android-App TextSecure verschlüsselt Textnachrichten bei der Übertragung und auf dem Gerät. Sie ist fast identisch zur normalen SMS-Anwendung – und genauso einfach zu nutzen. Die App verschlüsselt alle Nachrichten lokal. Sollte das Telefon also verloren gehen oder gestohlen werden, sind die Daten sicher.

SMS, die Nutzer an andere TextSecure-Anwender verschicken, werden bei der Übertragung over-the-air verschlüsselt. Text Secure ist die einzige private SMS/MMS-Messenger-Lösung für Android, die quelloffene, durch Fachleute geprüfte Verschlüsselungsprotokolle verwendet. Anstatt Nachrichten nur pro forma an einem anderen Ort abzuspeichern, nutzt TextSecure Verschlüsselungstechniken, um sie wirklich sicher zu machen.

RedPhone

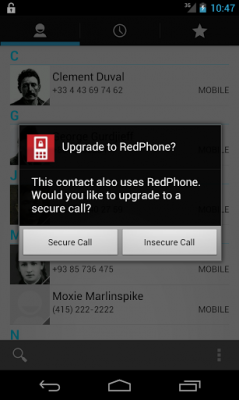

RedPhone bietet Ende-zu-Ende-Verschlüsselung für Telefongespräche, sodass sie nicht abgehört werden können. Die Anwendung nutzt die eigene Telefonnummer – ein weiterer Identifier ist nicht nötig.

Anwender können den standardmäßig integrierten Dialer und die normalen Kontakt-Apps nutzen, um Anrufe zu tätigen. RedPhone ermöglicht es, auf eine verschlüsselte Verbindung umzusteigen, sofern derjenige, der angerufen wird, die App ebenfalls installiert hat.

Gespräche via RedPhone sind Ende-zu-Ende-verschlüsselt, funktionieren aber genauso wie immer. Die Anwendung nutzt dafür WLAN oder die Datenverbindung, nicht die Sprachminuten des Mobilfunkanbieters.

Ebenfalls ein Must-have: die Tor-Anwendungen Onion Browser (iOS) und Orbot (Android), mit denen man sein eigenes VPN aufsetzen kann. Beide Apps basieren auf dem Tor-Projekt, funktionieren aber leicht unterschiedlich (mit eingeschränktem Schutz der Privatsphäre auf Apple-Seite, aufgrund der Geschlossenheit von iOS).

Onion Browser

Onion Browser ist ein minimalistischer Web-Browser, der Web-Traffic verschlüsselt und durch Tors Router-Netzwerk schleust. Zudem stellt er weitere Werkzeuge zur Verfügung, um beim Surfen die Privatsphäre zu schützen.

Websites bekommen nicht die wahre IP-Adresse eines Nutzers angezeigt. Eine Verbindung wird verschlüsselt, noch bevor sie das Gerät verlässt – und schützt so vor schnüffelnden Internet-Providern und Leuten, die dasselbe WLAN verwenden.

Über die Tunnelung lassen sich restriktive Firewalls umgehen: Man kann auf das gesamte Internet zugreifen statt auf vom ISP oder Unternehmen vorgegebene Teile. Dasselbe gilt für Länder, die Online-Zensur betreiben. Nutzer können auch auf Sites im “dunklen Web” surfen – etwa auf anonymen .onion-Websites, die nur über das Tor-Netzwerk zugänglich sind.

Onion Browser verhindert auch das Ausspionieren des Endgeräts: Die App verschleiert zum Beispiel, dass mit einem iPhone oder iPad auf Websites zugegriffen wird. Es besteht die Option, Cookies von Dritten oder gleich alle Cookies zu blockieren. Es lässt sich nicht nur die IP-Adresse ändern, sondern mit einem Klick auch Cookies, Browser-Historie und Cache löschen.

Orbot

Orbot ist eine “Proxy-Anwendung, die anderen Apps dabei hilft, das Internet sicherer zu nutzen. Sie nutzt Tor, um Internet-Traffic zu verschlüsseln und zu verstecken, indem sie ihn praktisch über eine ganze Reihe von Computern auf der ganzen Welt schickt.” Es handelt sich um die offizielle Version des Tor-Routing-Diensts für Android.

Statt sich direkt zu verbinden – wie VPNs und Proxys – geht Orbot also einen Umweg. Zwar dauert dieser Prozess etwas länger, bietet aber bestmöglichen Schutz von Identität und Privatsphäre.

Die App lässt sich zusammen mit Orweb nutzen, einem anonymen Weg, auf eine Website zuzugreifen – selbst wenn sie normalerweise blockiert oder überwacht wird oder aber sich im versteckten Web befindet. In Kombination mit Gibberbot können Anwender zudem sicher und kostenlos chatten.

Es besteht die Möglichkeit, Orbot so zu konfigurieren, dass der gesamte Traffic transparent über einen Tor-Proxy geleitet wird. Zudem kann man wählen, welche spezifischen Anwendungen via Tor auf das Internet zugreifen sollen. Mit diesen Einstellungen (https://goo.gl/2OA1y) kann jede installierte App Tor nutzen – sofern sie eine Proxy-Funktion hat. Hier gibt es ein interaktives Walk-through.

Die Sache mit Tor-basierten Projekten ist die: Sie verlangsamen die Reaktionszeit ganz beträchtlich, was für viele – Privatsphäre hin oder her – ein Hinderungsgrund ist. Ein VPN zu nutzen ist in jedem Fall eine schlaue Idee. Wer mit dem Gedanken spielt, eines aufzusetzen, findet hier umfassende Informationen.

Es gibt für Nutzer aber noch mehr zu tun. Ein guter Ausgangspunkt ist der Surveillance Self-Defense Guide der Electronic Frontier Foundation (EFF). Wer zu faul ist, das ganze Dokument durchzulesen, kann auch gleich zum Abschnitt “Was kann ich tun, um mich zu schützen?” springen.

All diese Anwendungen und Tipps schützen vor einer ganzen Reihe invasiver Angriffe, sind jedoch auch gegen Attacken versierter Angreifer oft nutzlos – etwa vonseiten mächtiger und unethisch handelnder Regierungen, die nahezu unbegrenzte technische Möglichkeiten haben. Es ist ohnehin wichtig zu wissen, dass Mobilgeräte – insbesondere Handys – generell sehr angreifbare Plattformen sind. Wer Informationen besitzt, die ihn in Gefahr bringen könnten, sollte sein Leben nicht auf eine App verwetten – oder auf irgendein Telefon.