Die Geschichte der Computerviren

Ständig warnen Sicherheitsunternehmen vor neuen Gefahren aus dem Internet, und zu den einfachen Viren haben sich inzwischen Trojaner, Botnetze und diverse andere Gefahren hinzugesellt. Eine kurze Geschichte der Malware.

1949

Im Jahr 1949 erklärte John von Neumann in einem Papier erstmals die Idee eines Computervirus. Der in Ungarn geborene Mathematiker verfasste viele bedeutende Theorien zu numerischer Analyse, linearer Programmierung, Aufbau von Computerarchitekturen und zu selbstreplizierenden Systemen. Letztere legten so grundsätzliche Theorien für die Programmierung von Computerschädlingen fest.

1980

Der erste Virus für den Apple II taucht auf – er wird aber nur auf Disketten gespeichert und vervielfältigt. Damit gibt es den ersten digitalen “Schädling” auf einem Personal Computer. Ohne gezielte Tätigkeit des Anwenders vervielfältigt sich der Virus allerdings nicht – er war, was man heute ein “proof of concept” nennt.

1984

1984 war nicht nur das von George Orwell befürchtete Jahr der totalen Überwachung, sondern auch das Veröffentlichungsjahr von David Cohens Doktorarbeit “Computer Viruses – Theory and Experiments“. Darin wurde ein funktionierender Virus für das Betriebssystem Unix vorgestellt. Dieser gilt heute offiziell als der erste “aktive” Computervirus, der sich selbst und ohne Zutun Dritter vervielfältigen konnte.

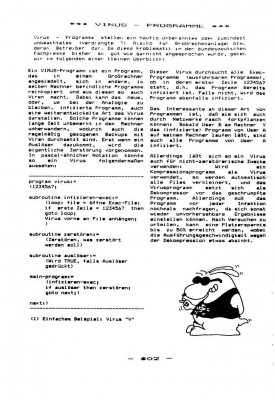

Auf dem Comodore 64 zeigt in diesem Jahr schließlich die “Bayerische Hackerpost” den BHP-Virus. Im per Matrixdrucker erzeugten Vereinsblatt des Hackervereins wird nicht nur die Funktionsweise eines Virus erklärt, sondern auch dessen Abwandlung in verschiedene Funktionsweisen und Varianten (eine Routine im Beispielcode heißt im Beispiel “zerstören”) sondern erstmals auch die Beseitigung des Schädlings.

Natürlich wurde er verbreitet – aber von der BHP nur auf Papier und in den Medien. Was Nutzer dann damit anstellten, ist nicht bekannt – zumindest in seinerzeitigen Medienberichten wurde er jedoch als erster Massenvirus dargestellt

1987

In diesem Jahr erscheint bei Data Becker, ganz ohne böse Absicht, ein Quellcode-Buch für Virenprogrammierung. Davon, so Kaspersky-Mitarbeiter Markus Kalkuhl auf einem Security-Symposium in München, hätten viele der dann als “Script-Kiddies” bekannt gewordenen jungen Menschen gelernt.

Derzeit ist das älteste Buch zum Thema, das man bei dem Verlag noch findet, ein Werk von 2002: “Viren, Würmer & Trojaner” beschreibt zumindest “Waffen & Machenschaften der Cyberterroristen”. Funktionsweisen wie im Werk von 1987 werden in gefährlichen Zeiten wie den heutigen vorsichtshalber nicht mehr erklärt – das wäre inzwischen ein Aufruf zur Straftat und keine Fachpublikation mehr.

1987

Chaos-Computer-Club Mitgründer Bernd Fix beschreibt Methoden zu Entfernung von Schädlingen, wie sie seither von fast allen Antiviren-Anbietern verwendet werden.

1987

Und noch ein wichtiges Ereignis in diesem Jahr: Der erster Mac-Virus entsteht. Nutzer des Macintosh, die immer behaupten, ihr Rechner sei sicher, werden erstmals eines Besseren belehrt. Kaspersky-Labs Virenanalyst Christian Funk fasst das entstehende Gefühl in Worte: “Nichts ist mehr sicher. Wir benötigen wieder mehr geschlossene Systeme”.

1989

Laut Kaspersky startet in diesem Jahr die Antiviren-Industrie. Allerdings hatte G Data schon 1987 damit begonnen, ein Antivirenprogramm für den Atari-ST anzubieten. Auf dem Markt erschienen zudem Produkte von AVG und danach auch Norton Antivirus.

Laut Kaspersky startet in diesem Jahr die Antiviren-Industrie. Allerdings hatte G Data schon 1987 damit begonnen, ein Antivirenprogramm für den Atari-ST anzubieten. Auf dem Markt erschienen zudem Produkte von AVG und danach auch Norton Antivirus.

2000

In diesem Jahr waren die ersten Dialer unterwegs – Schädlinge, die tatsächlichen finanziellen Schaden verursachten, indem sie teure kostenpflichtige Telefonnummern anriefen. Damit war das erste Mal Malware unterwegs, die es nicht nur auf Schaden am PC, sondern auch auf konkreten, finanziellen Betrug abgesehen hatte.

2003

Im Jahr 2003 kamen erste Proof-of-concept-Schädlinge, die zeigten, dass mobile Systeme auch gefährdet sind – anfangs auf Java-Geräten, später auf verschiedenen anderen Systemen (Symbian, Windows Mobile, Android, iOS und Windows Phone). Laut Kaspersky Labs zählte man im Herbst 2012 bereits über 30.000 Mobilschädlinge – über 90 Prozent davon für Android-Geräte. Andere Firmen, etwa McAfee, berichten von einer ähnlichen Entwicklung.

2004

Der erste SMS-Trojaner tauchte 2004 auf. Vom Nutzer unbemerkt wählt er im Hintergrund eine kostenpflichtige SMS-Nummer

2006

Wahrscheinlich schon in Jahre 2006 sei mit zielgerichtetem “Cyberkrieg” begonnen worden, erklärt Vitaly Kamluk aus Moskau. Als Definition für “Cyber Warfare” nennen die Sicherheitsexperten eine “langfristig angelegte, missions-orientierte Computer-Attacke oder Serie von Attacken aus verschiedenen Netzwerken” – häufig Botnetzen.

Das mache den Cyberkrieg so gefährlich: Die tatsächliche Quelle ist schwer zu finden, denn meist ist Cyberkrieg streng geheim und nicht an Kriegserklärungen gebunden. Zudem sind die Angriffe per Trojaner viel billiger herzustellen als herkömmliche Waffen.

2007

Im Jahr 2007 wurde im Zusammenhang mit dem Konflikt zwischen Russland und Estland das Thema Cyberkrieg erstmals genannt. Ein Este startete Attacken auf russische Ziele und rief Mitbürger auf, an den Angriffen teilzunehmen. Der erste politisch motivierte größere Internet-Konflikt fand statt.

2008

Im Rahmen des russisch-georgischen politischen Konfliktes gab es sogar Websites mit Anleitungen zu Angriffen auf Georgien.

2009

2009 begannen die USA und Nordkorea, sich gegenseitig über das Internet anzugreifen. Die ersten Aktionen in dem Konflikt waren Vitaly Kamluk, Cyberkrieg-Experte bei Kaspersky, von Korea ausgegangen.

2010

In diesem Jahr wurde gleich von mehreren Security-Unternehmen der Schädling Stuxnet gefunden. Es war die erste Malware, die gezielt Industrieanlagen angegriffen hatte. In diesem Fall geht man davon aus, dass die CIA schon viel früher begonnen hatte, gezielte Angriffe auf die Zentrifugen für Uran-Anreicherungen im Iran durchzuführen.

2011

Auch die 2011 und 2012 gefundenen Schädlinge Duqu, Flame und Gauss seien wie Stuxnet Teil eines größer angelegten zielgerichteten Angriffs gewesen, meint Kamluk, da sich viele Gemeinsamkeiten der Schadcodes erkennen ließen.

Auch die 2011 und 2012 gefundenen Schädlinge Duqu, Flame und Gauss seien wie Stuxnet Teil eines größer angelegten zielgerichteten Angriffs gewesen, meint Kamluk, da sich viele Gemeinsamkeiten der Schadcodes erkennen ließen.

Dumm nur für die Verursacher sei gewesen, dass die Malware in der freien Wildbahn aufgetaucht sei, statt nur die anvisierten Ziele anzugreifen. Die künftig wohl noch zielgerichteteren und geheimeren Angriffe seien viel gefährlicher.

2012

In verschiedenen zielgerichteten Angriffen wurden komplette Festplatten durch Computerschädlinge gelöscht. Die Angriffe zielten besonders auf die Ölindustrie im arabischen Raum, Hauptziel sei jedoch die iranische Industrie gewesen, vermutet Kaspersky. Im Gegenzug richtete “Mad Attack” in Israel Schaden an – angebliche Bild-Anhänge, die dann auch angezeigt wurden, waren eigentlich EXE-Dateien, die Daten löschten. In der zweiten Jahreshälfte zerstörte der Schädling “shamoon” Bootsektoren vor allem im asiatischen Raum.

Kurz und gut: Der Cyberkrieg findet schon längst statt. Nicht ohne Grund führte die EU schon mehrere Cyberkrieg-Manöver durch. Cyberterrorismus sieht die NATO dagegen – zumindest offiziell – noch nicht als Bedrohung.

Und die Zukunft?

Experten sehen mehr server-spezifische Angriffe, auch Unix-basierte, auf die Welt zukommen. Client-Trojaner sind dabei nur die Träger, viel wichtiger für Cyberkriminelle und kriegführende Nationen ist das Zerstören wichtiger Infrastrukturen und damit der Server dahinter.

Mac-basierte Schädlinge wie “flashback” greifen weiter an (hier wurde bereits ein Botnetz aus 700.000 Macs erkannt. Neue Schädlinge dieser Art werden kommen, sind sich die Experten sicher.

2012 tauchte auch ein erstes Rootkit für den Macintosh auf, fügt Christian Funk von Kaspersky an. Derartige Schädlinge, die sich unbemerkt im Systemkern einrichten, sind bislang vor allem unter Windows aktiv.

Der Trend laut Experten auf Security-Veranstaltungen: Angeblich sichere Betriebssysteme werden umgangen, als neue Bedrohungen kommen Multiplattform-Schädlinge. Außerdem sind Angriffe auf und von Cloud-Infrastrukturen zu erwarten. Die Securityindustrie, so die einhellige Meinung, muss das Blacklisting um Whitelisting erweitern, um Fehlalarme einzudämmen – und müssen dieses zugleich schützen, damit die Listen sauberer Websites nicht unterwandert werden. Dabei sei die Zusammenarbit vieler Hersteller und Nutzer wichtig, meint Chistian Funk von Kaspersky Labs – sonst werden wir der digitalen Gefahr nicht mehr Herr.