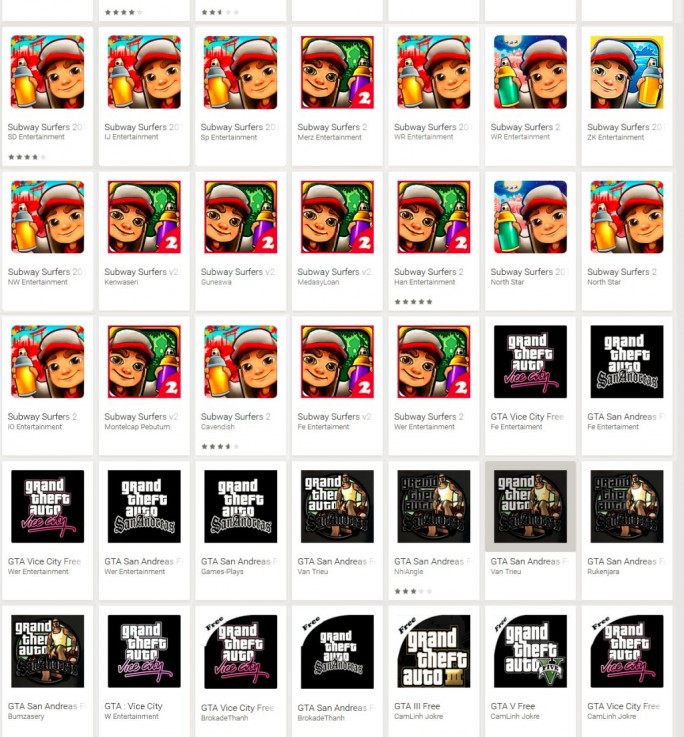

Klickbetrüger platzieren über 300 Fake-Spiele im Play Store

Die Apps ahmen populäre Spiele wie Subway Surfer, Candy Crush Saga oder Grand Theft Auto sowohl bei Icon als auch Design und Beschreibung nach. Nutzer werden mit vermeintlich kostenlosen Versionen der Original-Apps gelockt. Allerdings dienen die gefälschten Apps dazu, Porno-Webseiten aufzurufen.

Die Sicherheitsfirma Eset hat Android-Nutzer vor vermeintlichen Gratis-Versionen beliebter Spiele wie Subway Surfer, Candy Crush Saga oder Grand Theft Auto gewarnt. Es handle sich dabei um gefälschte Anwendungen, die einen Trojaner aus der “Porn-Clicker”-Familie auf das Mobilgerät schleusen. Der öffnet dann im Hintergrund ein Browser-Fenster – meist eine Porno-Website -, klickt automatisch auf dort platzierte Werbebanner und sorgt so für Einnahmen für seine Autoren.

Das könnte sich bereits gelohnt haben. Laut Eset wurde eine der gefälschten Apps von über 100.000 Nutzern heruntergeladen. Insgesamt haben die Betrüger rund 300 Versionen ihrer Fake-Apps im Play Store untergebracht, von denen allerdings nicht alle gleich erfolgreich waren.

Im Gegensatz zu anderen, nachgeahmten Apps stellen Nutzer bei der aktuellen Betrugswelle aber offenbar relativ schnell fest, dass etwas nicht stimmt, da die Apps nach dem Download keine Funktionen bieten. Immerhin entsteht den Betroffenen kein direkter Schaden auf dem Gerät, mit dem die App heruntergeladen wurde.

Eset zufolge werden weder persönlichen Daten ausgespäht noch handle es sich um Ransomware, die den Speicher des Mobilgeräts verschlüsselt und eine Lösegeldforderung stellt. Allerdings verbraucht der Web-Traffic im Hintergrund und die Kontaktaufnahme mit den Command-and-Control-Servern das im Mobilfunktarif erworbene Datenvolumen. Außerdem wird in den Logfiles die Verbindung zu den aufgerufenen Porno-Webseiten dokumentiert. Das kann dann für die Nutzer zu unangenehmen Situationen führen und insbesondere wenn das Mobilgerät auch im Firmennetzwerk genutzt wird, zu erheblichem Ärger führen.

Einige der nun entdeckten Betrugs-Apps prüfen zudem zunächst, ob das Zielgerät mit einer Antivirus-Software ausgestattet ist. Der Trojaner könne 56 verbreitete derartige Programme erkennen. Findet er eines davon vor, führt er einige Aktivitäten nicht aus, die ihn diesen Tools gegenüber verraten könnten. Eset stellt auf “We live Security” eine Liste mit allen MD-5-Hashes, den Namen der Fake-Apps und den Adressen der Command-and-Control-Server bereit.