Banking-Trojaner Dyre greift jetzt offenbar auch deutsche Nutzer an

Laut Bitdefender sind unter anderem Kunden der Deutschen Bank betroffen. In der Spam-Kampagne kommt ein Downloader in einem ZIP-Archiv. Er lädt Dyre herunter und führt ihn aus. Der Schädling kann sich zu allen gängigen Browsern Zugang verschaffen und Bankdaten stehlen.

Im Rahmen einer neuen Spam-Kampagne hat sich der Banking-Trojaner Dyre – auch unter den Namen Dyreza und Dyranges bekannt – weiter ausgebreitet. Er greift im Zuge dessen nun offenbar auch Nutzer in Deutschland an. Das haben Malware-Analysten des Sicherheitsunternehmens Bitdefender herausgefunden. Unter anderem sollen Kunden der Deutschen Bank, der Valovis Bank und der Volkswagenbank betroffen sein.

Bereits im Februar diesen Jahres wurde Dyre in einer ersten groß angelegten Spam-Welle verteilt. Um noch mehr Nutzer zum Anklicken und Öffnen der Nachrichten zu motivieren, starteten die Urheber des Schädlings dieses Mal eine dreiteilige Spam-Kampagne, im Rahmen derer jeweils Mails mit verschiedenen Inhalten versendet wurden.

Am ersten Tag wurden laut Bitdefender tausende Anwender von der Spam-Mail eingeladen, ein ZIP-Archiv mit einer schädlichen EXE-Datei herunterzuladen, die angeblich von einem Steuerberater stammt. Sie gab sich als Nachfass-Mail aus und bat die Nutzer, dringend das angehängte Archiv herunterzuladen und Informationen zur Vervollständigung einer Finanztransaktion einzutragen.

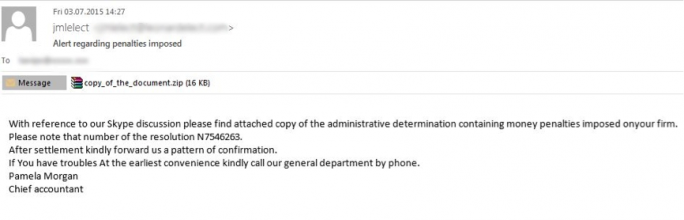

Eine sehr ähnliche E-Mail wurde am nächsten Tag verschickt. Sie gab vor, Finanzunterlagen im Anhang mitzubringen, die der Nutzer verifizieren sollte. Die dritte E-Mail warnte den Empfänger schließlich vor Strafzahlungen für sein Unternehmen und forderte ihn auf, sich die vorgebliche “verwaltungsmäßige Festlegung” anzusehen.

Die in allen Fällen mitgelieferte EXE-Datei ist in Wirklichkeit ein Downloader, der den Banking-Trojaner Dyre herunterlädt und ausführt. Zum ersten Mal wurde die Malware im vergangenen Jahr beobachtet. Dyre ist in seiner Verhaltensweise dem ebenfalls weit verbreiteten Banking-Trojaner Zeus sehr ähnlich.

Letzterer installiert sich selbst auf dem Computer eines Nutzers und wird nur dann aktiv, wenn dieser seine Anmeldedaten auf bestimmten Websites eingibt. Meist handelt es sich dabei um die Anmeldeseite einer Bank oder eines Finanzdienstleisters. Bei dieser als “Man-in-the-Browser” bekannten Angriffsform injizieren Hacker schädlichen JavaScript-Code, mit dessen Hilfe sie unerkannt Anmeldedaten stehlen und zugehörige Benutzerkonten manipulieren können.

Den Malware-Forschern von Bitdefender ist es nach eigenen Angaben nun gelungen, die verschlüsselte Kommunikation des Dyre-Trojaners mit dessen Befehlsserver (C&C-Server) auszuhebeln und eine Liste der attackierten Websites aufzudecken. Es handelt sich demnach um Kunden von bekannten Banken und Finanzinstituten aus Deutschland, Frankreich, Großbritannien, Rumänien, den USA und Australien. Ihnen könnten Anmeldedaten oder Geld von ihren Konten gestohlen worden sein. Laut den Bitdefender Labs wurden an drei Tagen 19.000 schädliche E-Mails über Spam-Server in den USA, Taiwan, Hongkong, Dänemark, Russland, China, Südkorea, Großbritannien, Australien und anderen Ländern verschickt.

Bitdefender verweist diesbezüglich darauf, dass die für Dyre durchgeführten Spam-Attacken – ähnlich wie bei anderen Varianten – immer raffinierter ausfallen. Die Opfer bemerkten nur selten, was wirklich auf ihren Rechnern vorgehe. Als Grund führt das Sicherheitsunternehmen an, dass die Schaddateien sich immer besser verstecken respektive tarnen und dazu auch noch Sicherheitsmechanismen umgehen können. So lasse sich Dyre beispielsweise nicht von Zwei-Faktor-Authentifizierung oder verschlüsselter SSL-Kommunikation abschrecken.

Da die Banken nicht den Mail-Eingang ihrer Kunden kontrollieren können, liegt es Bitdefender zufolge in der Verantwortung der Anwender, trotz der ausgefeilten Angriffstaktik nicht auf die Täuschungen hereinzufallen, indem sie das ZIP-Archiv herunterladen oder gar öffnen. Der Sicherheitsanbieter rät Nutzern daher dazu, möglichst nicht auf Links in E-Mails von unbekannten Absendern zu klicken und natürlich ihren Virenschutz stets mit den neuesten Virendefinitionen zu aktualisieren.

Ebenso hat Mitbewerber Symantec neue Erkenntnisse zu Dyre gewinnen können und teilt diese unter anderem in seinem Blog mit den Nutzern. Demnach wurde der Banking-Trojaner darauf programmiert, weltweit Kunden von mehr als 1000 Banken und anderen Unternehmen zu betrügen und zu schaden.

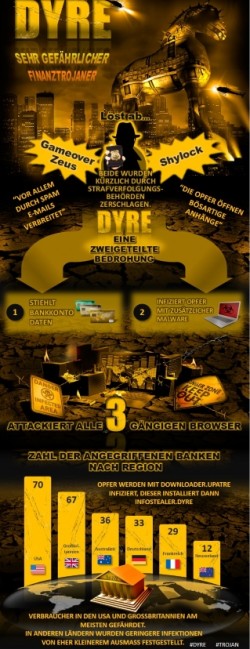

Nach dem Zerschlagen der Botnets Gameover Zeus, Ramnit und Shylock stiegen die Infektionen durch Dyre laut Symantec drastisch. Zudem seien dessen Angriffe deutlich aggressiver geworden, was ihn zum derzeit gefährlichsten Trojaner für Finanzinstitutionen mache.

Laut den von Symantec analysierten Aktivitäten haben die Angreifer eine klassische Arbeitswoche von fünf Tagen innerhalb der UTC-2- oder UTC-3-Zeitzone. Dies lasse darauf schließen, dass die Angreifer von Osteuropa respektive Russland aus operieren. Ferner seien vor allem Finanzinstitute in den USA und Großbritannien gezielt angegriffen worden, um deren Kunden zu betrügen. Hierzulande sollen 33 Banken im Visier der Angreifer gewesen sein, wodurch letztlich insgesamt 1253 Bankkunden attackiert wurden.

Dyre selbst soll in der Lage sein, sich Zugriff auf alle drei derzeit gängigen Browser, also Firefox, Internet Explorer und Chrome, verschaffen zu können, um Bankdaten abzufangen. Die Hauptmotivation von Dyre sei der finanzielle Gewinn. Zudem werde der Trojaner häufig verwendet, um weitere Malware auf den Computer eines Opfers zu laden und diesen in ein Botnetz zu integrieren.

Darüber hinaus stellten Forscher des Security-Anbieters Proofpoint bereits im März eine plötzliche und rasche Wandlung von Dyre und der genutzten Infrastruktur fest. Besonders auffällig seien hierbei Änderungen bei Spam-Vorlagen, URL-Randomisierung und JavaScript-Verschleierung gewesen. Die Spezialisten bemerkten aber auch Versuche, Analyse- und Sandbox-Funktionen zu umgehen.

Tipp: Mit SicherKMU informiert ITespresso Sie laufend über wesentliche Entwicklungen im Bereich IT-Sicherheit und beschreibt Wege, wie der Mittelstand mit diesen Bedrohungen umgehen kann. Dadurch entstehen geldwerte Vorteile für unsere Leser. Abonnieren Sie den RSS-Feed und die Mailingliste von SicherKMU! Diskutieren Sie mit uns und anderen Lesern! Weisen Sie Ihre Kollegen auf SicherKMU hin.