Bitdefender entlarvt Klickbetrüger-Botnetz mit knapp 900.000 Bots

Dem Anbieter zufolge bringt das auf dem Trojaner Redirector.Paco aufsetzende Botnetz seriösen Firmen in der Höhe bisher nicht gekannte Schäden bei. Hierzu nistet es sich im Browser in gängige Suchmaschinen ein und ersetzt dort Suchtreffer durch eine von den Kriminellen festgelegte Google-Custom-Suche.

Die beim Sicherheitsanbieter Bitdefender angestellten Antimalware-Forscher Cristina Vatamanu, Răzvan Benchea und Alexandru Maximciuc haben den seit Mitte September 2014 in Umlauf befindlichen Trojaner “Redirector.Paco” sowie das von ihm errichtete Botnetz ausgiebig untersucht. Obwohl die knapp 900.000 infizierten Systeme primär in Indien, Malaysia, Griechenland, den USA, Italien, Pakistan, Brasilien und Algerien stehen, bringt er doch auch Unternehmen in anderen Ländern beträchtlichen Schaden bei. Hat er sich einmal auf einem Rechner eingenistet, ersetzt er dort Suchanfragen in gängigen Suchmaschinen durch eine von den Kriminellen festgelegte Google Custom Search und leitet den Datenverkehr so zum Nachteil von AdSense-Kunden um. Einzelheiten zum potenziellen Schaden durch das Botnetz für Kunden von Googles AdSense-Programm hat Bitdefender nicht mitgeteilt. Das Unternehmen erklärt lediglich, der habe ein bislang nicht gekanntes Ausmaß.

Laut den Bitdefender-Experten ist es dazu ausreichend, dass die Schadsoftware einige “simple Registry Tweaks” durchführt. Hierzu zählt auch, dass sie die Einstellungen für “AutoConfigURL” und “AutoConfigProxy” in den “Internet-Einstellungen” ändert. Bei jeder Suchanfrage, die der Anwender dann durchführt, wird ein PAC-File (Proxy Auto-Config) aufgerufen. Diese Datei weist den Browser schließlich an, die Suchanfrage an eine bestimmte Adresse umzuleiten. Das bietet den Kriminellen schließlich die Möglichkeit, über Googles AdSense-Programm Geld zu verdienen. Geschädigt werden dadurch Unternehmen, die über dieses Programm Anzeigen platzieren.

Da es den Urhebern nicht darauf ankommt, die Nutzer auszuspähen oder Informationen von ihnen zu sammeln, sondern lediglich darauf, deren Anfragen so lange wie möglich auf ihre Seiten umzuleiten, unternehmen sie einiges, um die Suchergebnisse so echt wie möglich aussehen zu lassen.

Bitdefender zufolge gibt es trotzdem einige Hinweise, die Anwender verdächtig vorkommen sollten. Gegebenenfalls werden in der Statusleiste des Browsers etwa Nachrichten wie “Waiting for proxy tunnel” oder “Downloading proxy script” dargestellt. Darüber hinaus dauere es ungewöhnlich lange, bis die Google-Seite geladen ist und fehlten die bei der echten Google-Suche über den Seitenzahlen der Suchtrefferliste angezeigten mehreren gelben ‘o’.

Die Schadsoftware gelangt für gewöhnlich über eine modifizierte MSI-Datei auf den Rechner. Laut Bitdefender stammt diese Installationsdatei ursprünglich von weit verbreiteten, legitimen Programmen wie “WinRAR 5.2”, “WinRAR 5.11”, “YouTube Downloader 1.0.1”, “WinRAR 5.11 Final”, “Connectify 1.0.1”, “Stardock Start8 1.0.1”, “KMSPico 9.3.3” und wurde mithilfe von Advanced Installer manipuliert. Sie sorgt dann dafür, dass durch die geänderten Einstellungen jede Anfrage auf einer Seite, die mit https://www.google oder https://cse.google beginnt, zur IP-Adresse 93.*.*.240 über Port 8484 umgeleitet wird. Da die Anfrage über HTTPs erfolgt, werden Anwender an dieser Stelle jedoch darauf verwiesen, dass es Probleme mit dem Zertifikat dieser Seite gibt.

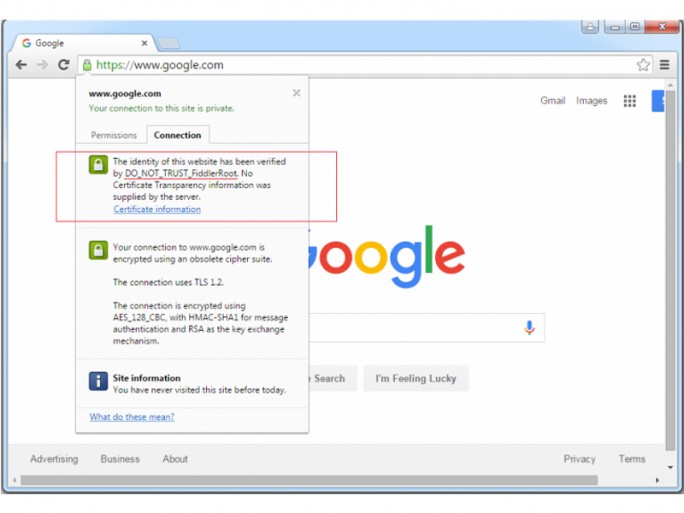

Doch auch daran haben die Kriminellen gedacht. Die Datei Update.txt lädt ein Root-Zertifikat herunter und installiert es, so dass jede Verbindung, die über eine in der PAC-Datei festgelegte Verbindung erfolgt als sicher gekennzeichnet wird. Das Icon für das HTTPS-Protokoll in der Adressleiste des Browsers wird wie gehabt angezeigt, um einen möglichen Verdacht der Nutzer an dieser Stelle zu zerstreuen. Lediglich wenn sie das Zertifikat prüfen, – was in der Praxis aber nur sehr wenige tun – stellen sie fest, das als Herausgeber dort “DO_NOT_TRUST_FiddlerRoot” verzeichnet ist.

[mit Material von Peter Marwan, silicon.de]