Die Sicherheitsrisiken beim vernetzten Auto

Die Lücken in BMWs ConnectedDrive-System haben exemplarisch die Gefahren der Automobilvernetzung aufgezeigt. Doch es gibt bei vernetzten Fahrzeugen weitere, mögliche Einfallstore. Neben dem ferngesteuerten Öffnen der Fahrzeugtüren über das integrierte Mobilfunkmodem gehören dazu manipulierte Firmware-Updates, die Bluetooth-Schnittstelle, Audio-CDs oder die Sensoren und Aktoren des Fahrzeugs.

Das vernetzte Auto ist derzeit in aller Munde: Aus dem von Telefónica vorgelegten Connected Car Industry 2014 Report geht etwa hervor, dass schon im vergangenen Jahr 71 Prozent der befragten Autofahrer Connected-Car-Dienste einsetzten oder über einen Einsatz nachdachten. Für nahezu drei Viertel der befragten Fahrer (73 Prozent) waren Sicherheits- und Diagnosefunktionen damals diesbezüglich am wichtigsten.

Doch die negativen Seiten der vernetzten Fahrzeuge wurden den Verbrauchern erst in diesem Jahr – und spätestens seit Ende Januar durch den vom ADAC demonstrierten Hack von BMWs Online-System ConnectedDrive – richtig bewusst. Dank einer inzwischen durch den Autobauer geschlossenen Lücke hätten Autodiebe mit ausreichend technischem Geschick theoretisch bei weltweit 2,2 Millionen BMW-Fahrzeugen per Mobilfunk die Türen entriegeln und öffnen können.

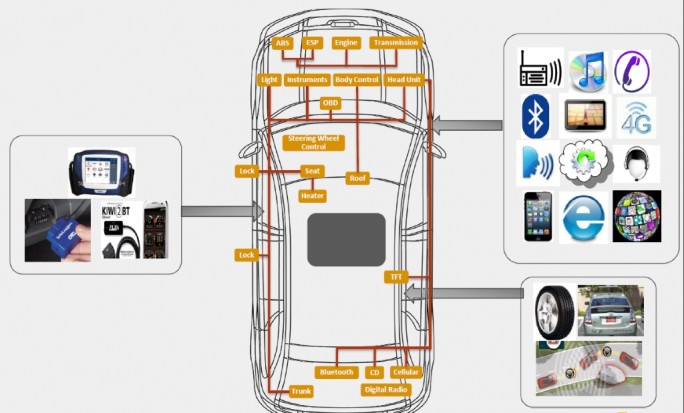

Auch Symantec weist auf verschiedene potenzielle Angriffsarten im Zusammenhang mit vernetzten Fahrzeugen hin. Grundsätzlich unterscheidet der Sicherheitsanbieter dabei zwischen Remote-Angriffen – also solchen aus der Ferne – und physischen Attacken – also direkten Angriffen auf das Auto.

Es handelt sich laut Symantec etwa um keinen Remote-Angriff, wenn ein Angreifer Schadcode sendet oder den CAN-Bus (Controller Area Network) zur Vernetzung der in die Fahrzeuge integrierten Steuergeräte (englisch: ECUs respektive Electronic Control Unit) modifiziert. Eine Remote-Attacke finde vielmehr dann statt, wenn er die durch die ECUs gesteuerten Computersysteme, zum Beispiel den Diebstahlschutz, das Navigationssystem oder die Reifendruckanzeige, im Auto angreift.

“Die ECUs kontrollieren, überwachen oder regulieren alles – vom Motor über die Elektrik, die Lenkung, das Antiblockiersystem, die Sitzgurte, die Airbags, den Parkassistenten oder die Anzeigesysteme. Fast alle ECUs können über den CAN-Bus miteinander verbunden werden. Sie kommunizieren miteinander, um die Fahrgeschwindigkeit und Motordrehzahl weiterzugeben, oder das Kollisionssystem zu informieren, kurz bevor ein Unfall passiert, so dass die Bremsen ausgelöst werden, der Motor abgestellt wird, die Sitzgurte gestrafft werden”, erklärt Olaf Mischkovsky, Enterprise Technical Account Manager bei Symantec.

Davon lassen sich natürlich auch entsprechende Schreckensszenarien durch Hackerangriffe auf die mit den Steuergeräten verbundenen Sensoren und Aktoren eines Fahrzeugs ableiten. Angreifer könnten beispielsweise die Tatsache ausnutzen, dass Sensoren die von ihnen erfassten Daten drahtlos über kurze Distanzen übertragen. Durch fehlende Geräteauthentifizierung und eine nicht vorhandene oder angreifbare Verschlüsselung könnten sie zum Beispiel ohne viel Aufwand Fahrzeugwerte überschreiben und etwa den Druckverlust eines Reifens simulieren oder eine ECU während der Fahrt einfach neu starten.

Symantec zufolge sind direkte Angriffe auf das Auto im Gegensatz dazu deutlich schwieriger. Hierfür müssten Techniken wie die sogenannte Code-Injection auf dem CAN-Bus eingesetzt werden, was viele ECUs allerdings alleine schon aus Design-Gründen nicht zuließen. Gelingt ein physischer Angriff dennoch, dann funktioniere das häufig nur über ein unsicheres Steuergerät, welches wiederum genutzt werde, um wirklich fahrzeugrelevante ECUs mit direktem Zugriff auf den CAN-Bus zu infizieren. Als Beispiele für solche fahrzeugrelevanten Systeme nennt der Security-Anbieter neben ECUs für Einparkhilfe und automatische Abstandsregler auch Steuergeräte für Antikollisionssysteme und Spurhalte-Assistenten.

Möglich sind aber auch Szenarien, bei denen das Multimedia-System des Fahrzeugs als Einfallstor für Angriffe genutzt wird, indem Schadcode von einer speziell präparierten und durch Social Engineering verbreiteten WMA- oder Audio-CD im CD-Spieler des Autos an dessen Feldbussystem übertragen wird. Konkret sendet der Datenträger über einen Pufferüberlauf im Parser des Abspielgeräts modifizierte CAN-Meldungen an den zugehörigen CAN-Bus, sofern der CD-Player daran angeschlossen ist. Auf diese Weise könnten laut Symantec auch private Daten des Fahrers entwendet werden.

Doch Angreifer können sich nicht nur über kompromittierte Audio-CDs Zugang zum CAN-System verschaffen, sondern auch über die Bluetooth-Funktion mit Malware infizierter Mobiltelefone. Verbinden die sich mit dem Bluetooth-Interface des Autos, lassen sich über einen Pufferüberlauf in dieser Schnittstelle ebenfalls modifizierte CAN-Meldungen an den Fahrzeug-Bus senden. Auf diese Weise gelangt der Schadcode dann sogar direkt in die Telematik-Einheit des Autos.

Denkbar sind weiterhin Hackerangriffe über eine Manipulation von Firmware-Updates für die Bordsysteme im Fahrzeug. Olaf Mischkovsky zufolge gilt es hierbei, zwischen zwei unterschiedlichen Angriffspunkten zu differenzieren. Entweder erfolgt die Attacke über den Autohersteller oder das Fahrzeug wird direkt angegriffen. In beiden Fällen wird keine oder eine schwache Authentifizierung vorausgesetzt: “Gelingt es Angreifern, Schadsoftware direkt beim Hersteller zu platzieren, wird diese bequem über die regulären Updates mit ausgeliefert. Die Folge: Ein Vielzahl an Autos ist gegebenenfalls davon betroffen”, erläutert er.

Alternativ könne das Auto auch direkt angegriffen werden, etwa bei der Wartung. Hacker könnten sich hierbei Schwachstellen der Fahrzeugschnittstellen zunutze machen. Dafür infrage kommen dem Symantec-Experten zufolge sowohl Bluetooth- und WLAN-Interface als auch physische Schnittstellen wie das On-Board-Diagnosesystem (OBD). Auch in diesem Fall könnten Angreifer ihre Schadsoftware etwa als reguläres Update tarnen und damit komplette ECUs verändern: “Wenn es dem Angreifer gelingt, ins ‘elektronische Herz’ des Fahrzeugs – also in das Steuergerät – vorzudringen, kann das schwerwiegende Folgen haben, etwa die Weitergabe falscher Messwerte”, warnt Mischkovsky.

Darüber hinaus ist in immer mehr Autos schon ab Werk ein analoges oder digitales Mobilfunkmodem mit SIM-Karte integriert. Dabei handelt es sich beispielsweise um ein GSM/GPRS/Edge-Modul oder ein UMTS-Modem. Solche Geräte können den Autoinsassen unter anderem nicht nur Internet-Zugang gewähren, sondern je nach Hersteller auch die Fernsteuerung von Fahrzeugfunktionen über eine Smartphone-App ermöglichen. So ist zum Beispiel das Ver- und Entriegeln der Türen aus der Ferne möglich.

Beim viel beachteten BMW-Hack funktionierte das über ein mittels einer mobilen Basisstation simuliertes Mobilfunknetz sogar problemlos durch unbefugte Dritte, da BMWs Online-System ConnectedDrive laut Mischkovsky gleich mehrere Schwachstellen aufwies. Zum einen sei die SSL- respektive TLS-Transportverschlüsselung der Daten für die Kommunikation zwischen dem Fahrzeug und dem BMW-Server bei den entsprechenden ConnectedDrive-Diensten zwar implementiert, jedoch nicht aktiviert gewesen. Zum anderen habe der Münchner Autobauer für die zu übertragenden Daten selbst bei allen Fahrzeugen dieselben symmetrischen Kryptoschlüssel verwendet.

Darüber hinaus habe das für ConnectedDrive zuständige Steuergerät sogar die korrekte Fahrgestellnummer des jeweiligen Fahrzeugs per Fehler-SMS (englisch: VIN respektive Vehicle Identification Number) an den Hacker übermittelt, wenn dieser zuvor ebenfalls eine SMS mit der falschen VIN an das abgestellte Fahrzeug sendete, um die Datenverbindung für die weitere Kommunikation mit dem BMW-Backend zu aktivieren.

Inzwischen hat BMW Sicherheitsmaßnahmen ergriffen und unter anderem die abgeschaltete Transportverschlüsselung bei den betroffenen ConnectedDrive-Diensten aktiviert – wobei BMW zufolge auch das Zertifikat des Servers geprüft wird. Doch für Mischkovsky geht das noch nicht weit genug: “Auch das Auto sollte sich gegenüber den Servern authentifizieren”, fordert er.

Trotz allem lobt Mischkovsky die Reaktion des Automobilherstellers auf die aufgedeckten Schwachstellen: “Bei BMW wurde sehr professionell mit dem Hack umgegangen.” Seiner Ansicht nach ist das ein Beweis dafür, dass bei den Autobauern das Bewusstsein für die mit der Vernetzung einhergehenden Gefahren bereits in ausreichendem Maß vorhanden ist: “Schauen Sie doch einmal in die Entwicklungsabteilungen. Dort wird zum Beispiel ausschließlich sicheres Coding durchgeführt.”

Ungeachtet dessen gibt es inzwischen weitere neue Methoden, um Autotüren aus der Ferne zu öffnen. Der Automobilzulieferer und Telematikspezialist Novero hat zum Beispiel eine App entwickelt, die das Öffnen von Fahrzeugtüren via Smartwatch ermöglicht. Mischkovsky sieht eine solche Anwendung überraschend unkritisch: “Solange die Kommunikation zwischen App und Fahrzeug durch sichere Authentifizierungsmethoden und starke Verschlüsselungsalgorithmen geschützt ist, halte ich einen solchen ‘elektronischen Schlüssel’ sogar für sicherer als einen mechanischen Schlüssel.” Außerdem warnt der Sicherheitsspezialist vor übertriebener Panikmache: “Es geht hier ja im Wesentlichen ‘nur’ um das unbefugte Öffnen von Fahrzeugtüren und nicht um das Manipulieren von Bremsen oder des Motorsteuergeräts.”

Tipp: Kennen Sie die Geschichte der Computerviren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de