Erpressersoftware für Android-Geräte tarnt sich als Update für den Flash Player

Bitdefender hat die Variante der Ransomware Android.Trojan.SLocker.DZ entdeckt. Im Anhang einer Spam-Mail gelangt sie als .apk-Datei auf die Geräte. Dort gibt sie sich als Video Player aus und zeigt nach ihrer Installation und Ausführung eine angebliche FBI-Warnmeldung. Nutzern wird unter anderem geraten, niemals Apps aus nicht vertrauenswürdigen Quellen zu installieren.

Bitdefender hat vor einer neuen Serie von Spam-E-Mails im Posteingang vieler Android-Anwender gewarnt, die bösartige .apk-Dateien mitbringt. Diese tarnen sich zunächst als Update für den Adobe Flash Player, sperren nach ihrer Installation den Bildschirm mit einer FBI-Warnmeldung und verschlüsseln zahlreiche Dateien auf dem Gerät. Davon sollen bereits tausende von Android-Nutzern betroffen sein. Bei der Ransomware handelt es sich um eine Variante von Android.Trojan.SLocker.DZ, der zur vorherrschenden Erpressersoftware für Googles Mobilbetriebssystem zählt. Deren Autoren entwerfen regelmäßig neue Malware-Varianten.

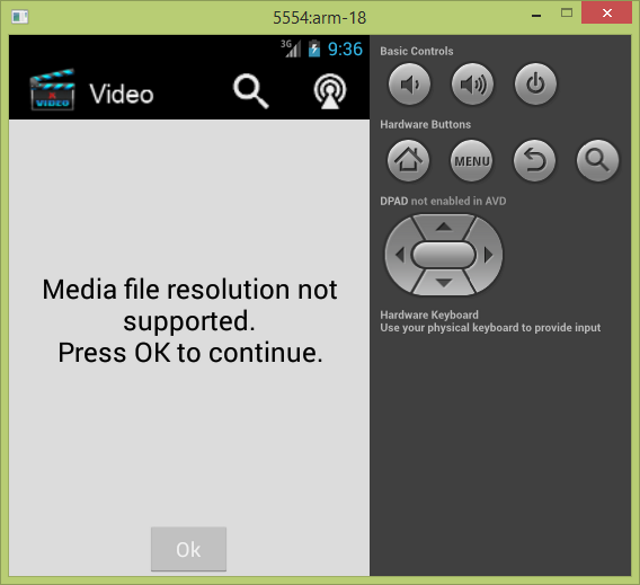

Bitdefender hat nach eigenen Angaben in den vergangenen Tagen bereits mehr als 15.000 Spam-E-Mails mit gefährlichen .apk-Dateien im Anhang entdeckt, einschließlich gezippter Dateien, die von ukrainischen Servern stammen sollen. Die Schadsoftware gibt sich als Update für den Adobe Flash Player aus und wird zunächst als harmloser Video Player heruntergeladen und installiert. Sobald Nutzer versuchen, das Programm auszuführen, wird jedoch die gefälschte Fehlermeldung “Media file resolution not supported. Press OK to continue” angezeigt.

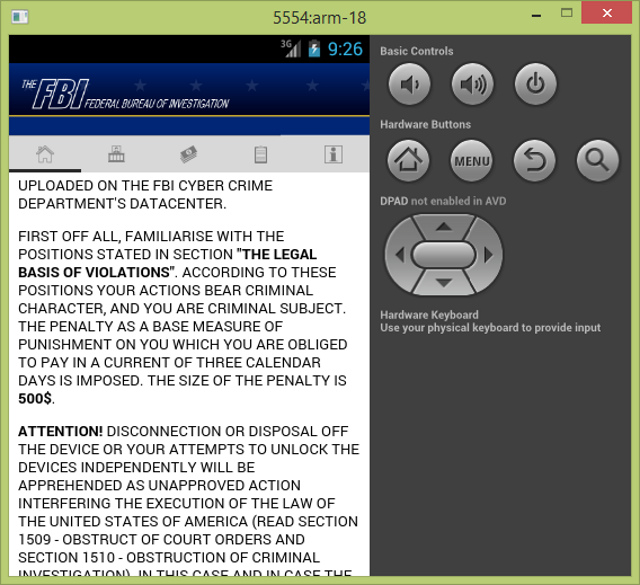

Nach Klick auf den OK-Button erscheint eine angebliche Warnung des FBI, die sich nicht mehr vom Bildschirm entfernen lässt. Sie teilt den Anwendern mit, sie hätten pornografische Webseiten besucht und dabei gegen das Gesetz verstoßen. Um dies möglichst glaubhaft zu untermauern, haben die Malware-Autoren zudem Screenshots des angeblichen Browserverlaufs der Nutzer hinzugefügt. Die Warnung erzeugt darüber hinaus noch mehr Angst, indem sie die Betroffenen und deren Standort zu kennen scheint.

Um den Entschlüsselungscode für die Wiederherstellung des Zugangs zum Gerät zu erhalten, fordern die Kriminellen ein Lösegeld von 500 Dollar. Versuchen Anwender ihre Geräte eigenhändig zu dechiffrieren, verdreifacht sich die Summeauf bis zu 1500 Dollar. Um die Gebühr zu zahlen, sollen Nutzer die Dienste MoneyPak oder PayPal My Cash verwenden.

Bitdefender kennt mehrere Versionen von Android.Trojan.SLocker.DZ, die mit Spam-E-Mails aus unterschiedlichen .edu-, .com-, .org-, und- .net-Domänenserver gebündelt werden. Dem Sicherheitsunternehmen zufolge können Nutzer allerdings nicht allzu viel gegen die Erpressersoftware tun, wenn ihr Gerät erst einmal damit infiziert wurde – und das obwohl die Ransomware nicht alle Dateien auf dem kompromittierten Endgerät verschlüsselt. Demnach funktionieren weder der Button des Startbildschirms noch die “Zurück-Funktion”. Ferner helfe es auch nicht, das Gerät aus- und wieder einzuschalten, da die Schadsoftware während des Bootvorgangs des Betriebssystems aktiv sei.

Dennoch ist es möglich, die Erpressersoftware zu deinstallieren, sofern Android-Anwender die sogenannte Android Debug Bridge (ADB) auf dem Gerät aktiviert haben – ein Kommandozeilentool aus dem Android-SDK. Zusätzlich sollte das betroffene Mobilgerät im Safe-Boot-Modus gestartet werden. Das bietet laut Bitdefender immer noch die Möglichkeit einer minimalen Android-Konfiguration und verhindert zudem die Ausführung der Schadsoftware. Zugleich soll es Anwendern genügend Zeit verschaffen, um die Schadsoftware manuell zu deinstallieren.

Weiterhin empfiehlt das Sicherheitsunternehmen einige vorbeugende Maßnahmen, um eine Infektion mit der Ransomware von Anfang an auszuschließen. So sollten Nutzer nur Anwendungen aus vertrauenswürdigen Quellen installieren. Android blockiert automatisch die Installation von Apps außerhalb des Play Stores, Anwender müssen in manchen Fällen, beispielsweise wenn sie Apps von anderen Android-Shops nutzen, daher erst ihre Einstellungen ändern. Bitdefender rät, wenn möglich die Standardeinstellungen beizubehalten.

Darüber hinaus sollten Nutzer ihre Daten stets in einer Cloud oder auf einer externen Festplatte sichern. Außerdem fordert der rumänische Sicherheitsanbieter Android-Anwender wenig überraschend auf, eine Antimalware-Lösung zu nutzen, diese regelmäßig zu aktualisieren und ebenso regelmäßig ein aktives Scannen durchzuführen. Des Weiteren sollten bedenkliche Webseiten oder Links gemieden und Anhänge von E-Mails aus unsicheren Quellen niemals geöffnet werden. Auch ein Spam-Filter sollte eingesetzt werden, um die Anzahl an Spam-Mails zu minimieren, die tatsächlich den Posteingang erreichen.

Tipp: Kennen Sie die Geschichte der Computerviren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de