Fitnessarmbänder haben bei IT-Sicherheit noch Trainingsrückstand

Roman Unucheck, Kaspersky-Experte, hat Fitnessarmbänder und deren Interaktion mit Smartphones aus Sicht der IT-Sicherheit unter die Lupe genommen. Seiner Erfahrung nach sind die Geräte “einfach zu manipulieren und erlauben Dritten Zugriff auf die Daten der Träger.” Besorgt äußert sich Unucheck vor allem über die nächste Generation von Wearable-Geräten, die einen deutlich erweiterten Funktionsumfang bieten. Gerade weil zunehmend vertrauliche medizinische Daten im Spiel seien, fordert er die Hersteller auf, noch einmal gründlich über IT-Sicherheitsaspekte nachzudenken.

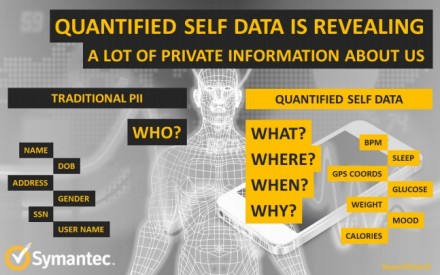

Ganz neu ist die Erkenntnis nicht: Bereits im vergangenen Jahr hatte Kaspersky Lab auf Schwachstellen bei “intelligenten” Uhren und Datenbrillen hingewiesen und auch Symantec hatte gefordert, dass Fitnesstracker besseren Datenschutz brauchen. Allerdings hat sich seitdem das Gefahrenpotenzial erhöht: Erstens macht die zunehmende Nutzung derartige Geräte als Ziel für Kriminelle interessanter, zweitens tragen auch die immer weitreichenderen Funktion dazu bei, dass sich der Aufwand für Angreifer lohnen könnte. Wobei dieser Aufwand nach den Erfahrungen von Unucheck gar nicht so groß ist.

Am einfachsten erlangen Unbefugte derzeit offenbar mittels einer präparierten Smartphone-App Zugriff auf Fitness-Tracker. Unucheck gelang das bei Geräten mit dem Betriebssystem Android 4.3 oder neuer. Zwar muss der Nutzer des Fitnessarmbands die Verbindung per Knopfdruck bestätigen, da er aber nicht unterscheiden kann, ob es sich um eine Pairing-Anfrage des eigenen Smartphones oder eines fremden Telefons handelt, sei dies für Kriminelle keine allzu große Hürde.

Unucheck räumt allerdings ein, dass Angreifer noch nicht in der Lage sind, wirklich wichtige Daten wie Passwörter oder Kreditkartennummern zu stehlen. Er betont aber: “Es gibt Wege für Angreifer, um von den Geräteentwicklern ungepatchte Schwachstellen auszunutzen.” Weiterhin gibt er zu bedenken: “Die aktuellen Fitness-Tracker sind noch nicht allzu ausgereift: Sie können Schritte zählen und Informationen über Schlafphasen erheben, aber kaum mehr als das. Die kommende Generation dieser Geräteklasse steht jedoch schon in den Startlöchern und wird mehr Nutzerdaten sammeln können als zuvor. Daher sollte man sich schon jetzt Gedanken um die Sicherheit dieser Geräte machen – und wie die Interaktion zwischen einem Tracker und einem Smartphone angemessen geschützt werden kann.”

Für den einzelnen Anwender sind die Möglichkeiten gering. Kaspersky Lab empfiehlt Nutzern daher, Druck auf die Hersteller zu machen: Sie sollen mit dem jeweiligen Hersteller Kontakt aufnehmen und klären, ob die Produkte von den Angriffswegen betroffen sind. Einer davon ist etwa die Funktionsweise von Bluetooth LE, die schon früher als mögliches Sicherheitsrisiko in die Kritik geraten ist. Unucheck nutzte die Tatsache aus, dass es kein allgemeines Passwort gibt, da die meisten derzeit verkauften Armbänder weder über Bildschirm noch Tastatur verfügen und Armbänder mit Bluetooth-LE-Unterstützung daher das Generic Attribute Profil (GATT) verwenden.

Mit Hilfe eines bereits vorhanden App-Beispiels aus dem Android SDK ist es ihm dadurch gelungen, sich mit mehreren Geräten zu verbinden. Eine ihm entwickelte App, die automatisch nach Geräten mit Bluetooth-LE sucht und einen Verbindungsaufbau startet war innerhalb von zwei Stunden in der Moskauer U-Bahn bei 19 Geräten erfolgreich: Elf davon stammten von Fitbit, acht vom Hersteller Jawbone. In einem Fitnessclub in der Stadt Bellevue im US-Bundesstaat Washington gelang es ihm sogar innerhalb einer Stunde, 25 Geräte zu erkennen: 20 von Fitbit und je eines von Nike, Jawbone, Microsoft, Polar und Quans. Auf der IT-Sicherheitskonferenz SAS2015 im mexikanischen Cancún schaffte er dies binnen zwei Stunden mit zehn Fitness-Trackern, diesmal nur Modellen von Jawbone und Fitbit.