Bitdefender legt Bericht zur Bedrohungslage von Android in Deutschland vor

Bitdefender liefert die Auswertung seiner Aufzeichnungen von 2014 erfassten Android-Schädlinge in Deutschland. Der Bericht zur Bedrohungslage meldet zwar noch immer die bekannten Software-Schmarotzer aus den Bereichen SMS-Betrug und Adware. Doch eine Schädlingskategorie holt mächtig auf: die „Mobile Ransomware“.

Oft wird die Erpresser-Software von den schon lange im Gerät schlummernden Trojanern nachgeladen – so gesehen, ist die von dem rumänischen Sicherheitshaus zusammengestellte Liste unvollständig: sie nennt die meistgemeldete Malware, nicht aber die häufig von ihr übertragenen Digitalfieslinge anderer Couleur.

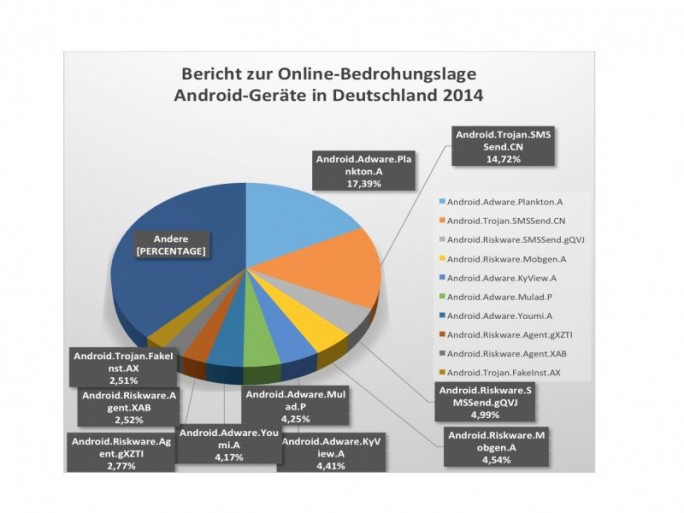

Die meistverbreitete Bedrohung ist “Android.Adware.Plankton.A”: Die Plankton-Familie dominiert bereits seit 2012 die Berichte zur Online-Bedrohungslage in Deutschland. Das wichtigste Merkmal dieser Adware-Familie ist ihre Fähigkeit, weitere Android-Anwendungen herunterzuladen und per Remote Control Befehle auszuführen. Mit einem Anteil von 17,39 Prozent an den Infektionen sitzt Plankton klar an der Spitze der Liste.

Auf dem zweiten Platz folgt “Android.Trojan.SMSSend.CN” mit einem Infektionsanteil von 14,72 Prozent. Diese Malware-Familie dient hauptsächlich dem Betrug mit Premium-SMS-Diensten. Nach der Installation läuft die Anwendung im Hintergrund und verschickt heimlich teure Premium-SMS-Nachrichten, was vom Nutzer oft erst mit der nächsten Handyrechnung erkannt wird.

Auf Platz 3 folgt “Android.Riskware.SMSSend.gQVJ”. Ähnlich wie Android.Trojan.SMSSend.CN hat es auch diese Riskware-Familie auf die SMS-Bezahlfunktion abgesehen.

Platz 4 hält “Android.Riskware.Mobgen.A”. Die Adware-Familie verbreitet sich aggressiv über Werbeanzeigen, die auf an sich vertrauenswürdigen Websites platziert wurden. Der Nutzer wird dazu gebracht, über die angezeigten Banner einen alternativen Marktplatz zu installieren. Dieser Drittanbieter-Marktplatz ist zwar an sich nicht schädlich, “die Mittel, mit denen Nutzer zur Installation manipuliert werden, sind jedoch gesetzeswidrig”, merken die Rumänen an.

Auf Platz fünf der deutschen Malware-Top-Ten landet “Android.Adware.KyView.A”, die in Zusammenhang mit Anwendungen bestimmter Ad-Frameworks steht. Diese können nach ihrer Installation auch private Daten wie Kontakte und Nachrichten sammeln.

In der zweiten aber immer noch bedrohlichen Hälfte der Top-Ten beginnt “Android.Adware.Mulad.P” den Reigen der Schadprogramme. Die App wird hauptsächlich verwendet, um harmlose kostenlose Apps mit Ad-Code zu manipulieren und sie dann neu verpackt auf den Marktplätzen von Drittanbietern zu nutzen und so den mitgebrachten digitalen Bösewicht zu verbreiten.

Nummer 7 ist “Android.Adware.Youmi.A”, das von Virenscannern als Adware erkannt wird. Es nutzt bestimmte werbefinanzierte SDKs für seine Zwecke.

Den achten Platz nimmt “Android.Riskware.Agent.gXZTI” ein und hat immerhin 2,77 Prozent der Geräte infiziert. Es tritt im Zusammenhang mit Anwendungen auf, die teure Premium-SMS an bestimmte Nummern verschicken.

Zum neunten Platz, “Android.Riskware.Agent.XAB”, auch bekannt als GingerMaster-Exploit, das Geräte mit Android-Versionen zwischen 2 und 2.3 zu rooten. Bitdefender: “Normalerweise wird ein solcher Root-Vorgang freiwillig vom Nutzer selbst durchgeführt, es gibt aber auch Malware-Familien, die sich derartige Exploits zu Nutze machen, um die Sicherheit von Betriebssystemen unbemerkt zu unterwandern.”

Zu guter Letzt wird “Android.Trojan.FakeInst.AX” genannt: “Der Schädling gibt vor, ein Installationsprogramm für Browser, Virenschutzlösungen oder Sofortnachrichtendienste zu sein.” Seine Urheber verdienen gutes Geld an den überlisteten Nutzern. Haben diese erst einmal die App heruntergeladen und installiert, beginnt der Trojaner mit dem Versand von teuren SMS-Nachrichten an Premium-Nummern. Einige Varianten benötigen die Zustimmung des Nutzers, andere wiederum nicht. “Bemerkenswert ist, dass dieser Trojaner sein Symbol regelmäßig verändert, um unerkannt zu bleiben, aber stets mit der gleichen Konfigurationsdatei mit einem Link auf die zu installierende App daherkommt.“ Wundert sich das Security-Unternehmen.

Dass noch 2015 ein paar Erpresserschädlinge mit Chiffrierung wichtiger Inhalte – und Entschlüsselung erst nach Lösegeldzahlung – kommen werden, hält das Bitdefender-Team für sehr wahrscheinlich.

Tipp: Lesen Sie, wie Firmen wie Bitdefender die einstige Malware-Brutstätte Osteuropa in ein Eldorado für Security-Unternehmen verwandelt haben.