Mikrofon lässt sich im Chrome-Browser heimlich aktivieren

Tal Ater hat auf eine von ihm entdeckte Schwachstelle in Googles Browser Chrome hingewiesen. Angreifern ist es unter Ausnutzung der Lücke möglich, das Mikrofon des Rechners heimlich zu aktivieren und Gespräche des Nutzers sowie in der Umgebung des angegriffenen Rechners mitzuschneiden. Eine Beschreibung der Lücke samt Exploit-Code findet sich im Blog des israelischen Software-Entwicklers.

Dort schreibt Ater, ihm sei die Lücke bei der Arbeit an der JavaScript-Spracherkennungs-Bibliothek annyang aufgefallen. Er habe sie bereits am 13. September Googles Security Team gemeldet. Googles Entwickler hätten die Fehler sechs Tage später identifiziert und Fixes vorgeschlagen. Am 24. September sei ein Patch fertig und Aters Entdeckung drei Tage später für Googles Prämienprogramm nominiert gewesen.

Google veröffentlichte den fertigen Patch allerdings nicht. Als Ater anderthalb Monate später nach dem Grund fragte, erhielt er als Antwort, dass das Standardisierungsgremium noch über das korrekte Verhalten diskutiere. Da sich bis heute, fast vier Monate später, an der Situation nichts geändert hat, entschied sich Ater nun, die Sicherheitslücke zu veröffentlichen.

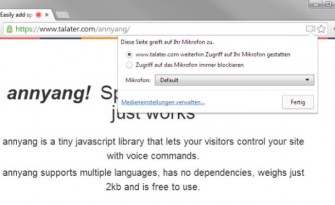

Chrome fragt Anwender in der Regel, wenn der Browser auf das Mikrofon des Rechners zugreifen will. Erlaubt der Nutzer das, kann er beispielsweise Spracheingaben vornehmen. Die aktivierte Spracherkennung macht Chrome durch ein Symbol kenntlich. Deaktiviert der Anwender sie wieder oder verlässt er die zugehörige Website, wird das Mikrofon abgestellt. Erhält eine HTTPS-Site die Zustimmung des Nutzers, merkt sich Chrome dies für weitere Sitzungen, sodass beim nächsten Aufruf die Spracherkennung nicht erneut zu aktivieren ist.

Eine entsprechend präparierte Website, die ebenfalls eine HTTPS-Verbindung nutzt, könnte im Hintergrund aber ein weiteres Browser-Fenster öffnen, ohne dass der Anwender davon etwas zwangsläufig etwas mitbekommt. Dieses Zusatzfenster hat dann ebenfalls Zugriff auf das Mikrofon, selbst wenn die Hauptseite geschlossen wird. Die Aktivität wird in Chrome nicht angezeigt. Auf diese Weise könnte ein Angreifer, sämtliche Gespräche am Computer oder in der Nähe belauschen und gegebenenfalls aufzeichnen.

[mit Material von Björn Greif, ZDNet.de]

Tipp: Wie gut kennen Sie sich mit Browsern aus? Testen Sie Ihr Wissen – mit dem Quiz auf silicon.de.