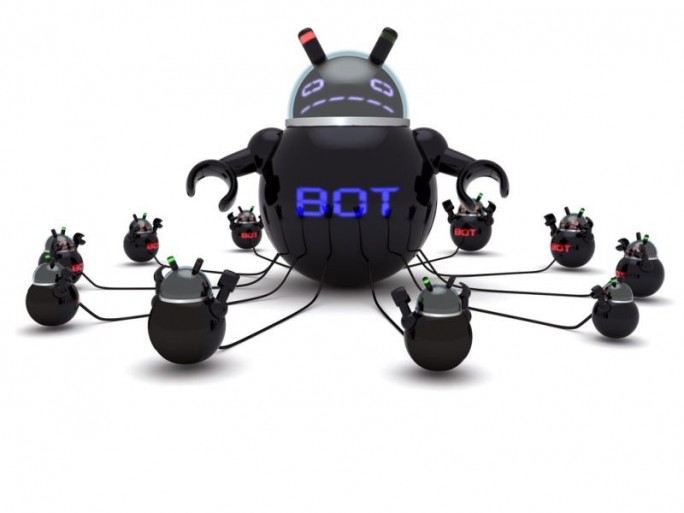

Europäische Behörden lösen Botnet mit über 3 Millionen Rechnern auf

Das European Cybercrime Centre (EC3), eine Abteilung von Europol, hat in einer gemeinsamen Operation mit Behörden in Deutschland, Großbritannien, Italien und den Niederlanden das Botnetz Ramnit aufgelöst. Das Netzwerk aus rund 3,2 Millionen infizierten Rechner wurde von seinen Betreibern laut Bundeskriminalamt genutzt, um persönliche Daten wie Passwörter und Bankinformationen einzusammeln. Um Computer zu infizieren verteilten sie Malware über Links in E-Mails sowie als Drive-by-Download auf Websites.

“Die Malware gibt Kriminellen eine effektive Hintertür, sodass sie die Kontrolle über Ihren Computer übernehmen, auf Ihre Bilder zugreifen, Passwörter oder persönliche Daten stehlen und sogar weitere Spam-Nachrichten verteilen oder illegale Angriffe auf andere Websites starten können”, erklärt Steve Pye vom National Cyber Crime Unit (NCCU) der britischen Polizeibehörde National Crime Agency (NCA). “Es ist wichtig, dass Betroffene nun Maßnahmen ergreifen, um ihre Computer zu bereinigen und ihre persönlichen Daten zu schützen.” Aktuell bieten Microsoft und Symantec kostenlose Tools an, die eine Ramnit-Infektion erkennen und beseitigen können.

Nach Angaben der britischen Behörden wurde Europol zuerst durch Microsoft auf Ramnit aufmerksam gemacht, nachdem das Unternehmen eine Zunahme der Infektionen bemerkt hatte. An den Ermittlungen waren laut Europol dann auch AnubisNetworks und Symantec beteiligt. Im Rahmen der Operation seien Befehlsserver deaktiviert und mehr als 300 von den Ramnit-Betreibern benutzte Internet-Domains umgeleitet worden. Verhaftungen wurden im Rahmen der Operation aber offenbar keine vorgenommen.

Symantec erklärt, dass Ramnit bereits 2010 als Wurm (W32.Ramnit) aufgetaucht sei. Mit der Zeit habe sich die Malware weiterentwickelt und sei zum Aufbau eines Botnetzes benutzt worden. Die aktuelle Ramnit-Version (W32.Ramnit.B) greife auf mehrere Module des Trojaners Zeus, dessen Quellcode im Mai 2011 durchgesickert sei. Er wurde seitdem schon mehrfach verwendet, zum Beispiel von den Autoren der Malware Eurograbber, die 2012 per SMS übermittelte mTAN abfing und so die Zwei-Faktor-Authentifizierung von Banken aushebelte. Im Dezember 2013 berichtete Kaspersky von einer Neuauflage der Zeus-Malware. Die 64-Bit-Variante der Schadsoftware nutzte unter anderem das Anonymisierungsnetzwerk TOR, um sich zu verbergen.

Bei Ramnit überwacht ein Spionage-Modul den gesamten Internetverkehr des Opfers, so Symantec. Dieses Modul sei auch in der Lage, besuchte Banking-Websites zu manipulieren und zusätzliche Anmeldedaten wie Details von Kreditkarten abzufragen. Andere Ramnit-Module stehlen Cookies, um Browsersitzungen zu übernehmen, oder durchsuchen Festplatten nach vorgegebenen Ordnern, um Informationen zu stehlen.

BKA und Europol legen in ihren Pressemitteilungen auf die erfolgreiche internationalen Zusammenarbeit zwischen Behörden und Unternehmen Wert. “Das Ausmaß dieses Botnetzes, die Anzahl von über drei Millionen Geschädigten sowie die Internationalität des kriminellen Handelns unterstreicht, wie wichtig schlagkräftige nationale wie internationale Kooperationen der Strafverfolgungsbehörden, aber auch Allianzen mit der Wirtschaft sind. Nur so können wir die Bürgerinnen und Bürger vor Cyberkriminellen schützen”, wird BKA-Präsident Holger Münch in der BKA-Pressemitteilung zitiert.

[mit Material von Stefan Beiersmann, ZDNet.de]

Tipp: Kennen Sie die Geschichte der Computerviren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de