Banking-Trojaner Dridex verbreitet sich nun über Word-Dokumente

Palo Alto Networks http://www.paloaltonetworks.com. Hat warnt vor dem in neuem Gewand auftretendem Banking-Trojaner Dridex gewarnt. Er ist zwar bereits im Juli 2014 das erste Mal aufgetaucht, hat aber jetzt seine Taktik geändert: Während er sich zunächst Dridex über ausführbare Dateien im Anhang von E-Mails verbreitet, setzt er nun auf Microsoft Word-Dokumenten, die Makros enthalten. Die wiederum sorgen dafür, dass Malware herunterladen und ausgeführt wird.

Laut Palo Alto Networks ähnelt Dridex der bekannteren Zeus-Malware. Er sei dafür konzipiert, die Anmeldeinformationen von Banking-Websites zu stehlen damit Kriminelle diese dazu verwenden können, um selbst Transfers vorzunehmen. Eine XML-basierende Konfigurationsdatei gibt Dridex vor, welche Websites ins Visier genommen werden und legt weitere Optionen für die Malware fest.

Die erste Angriffswelle nach dem neuen Muster erkannte Palo Alto Networks am 21. Oktober. Sie bestand aus E-Mails mit angeblichen Rechnungen der britischen Baumarktkette Humber Merchants. Später wurden auch Rechnungen weiterer Marken vorgetäuscht. Bei der jüngsten Angriffswelle hat Palo Alto Networks neun unterschiedliche Word-Dokumente identifiziert, die alle ein komplexes VBA-Makro enthalten, das eine ausführbare Datei von URLs herunterlädt und auf dem System ausführt.

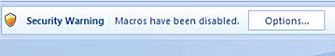

Schützen können sich Anwender unter anderem auch dadurch, dass sie Makros in Microsoft Word deaktivieren. Da es Makro-basierende Malware schon seit mehr als einem Jahrzehnt gibt, ist das bei den meisten Unternehmen standardmäßig der Fall. Allerdings haben Experten von Sophos vergangene Woche darauf hingewiesen, dass Angreifer dies in der jüngeren Vergangenheit immer häufiger trickreich versuchen auszuhebeln.

Ebenso wie Palo Alto hat auch Sophos im Juli erstmals wieder verstärkt VBA-Malware festgestellt. Im Juni waren dem britischen Anbeiter zufolge nur sechs Prozent der Dokumenten-Schädlinge in VBA geschrieben, im Juli 2014 waren es schon 28 Prozent, Tendenz steigend.

Das liege auch daran, dass Visual Basic leicht zu schreiben und einfach zu verändern sei, berichtet Sophos-Experte Graham Chantry – und um den Antivirenprogrammen zu entkommen, müsse Schadcode schließlich ständig neu gebaut werden. Zudem trügen neue Social-Engineering-Techniken zunehmend dazu bei, dass User Makros aktivieren.

“Der Code hat in der Regel ein einfaches Design. Einige der Templates importieren die Windows API URLDownloadToFile, um eine ausführbare Datei in das temporäre Verzeichnis der User zu laden”, merken die Sophos-Mitarbeiter an. “Ist das geschehen, verwendet der Code einen Befehl, um die Samples als separaten Prozess auszuführen.” Damit ist die Malware aktiv.

Tipp: Mit SicherKMU informiert ITespresso Sie laufend über wesentliche Entwicklungen im Bereich IT-Sicherheit und beschreibt Wege, wie der Mittelstand mit diesen Bedrohungen umgehen kann. Dadurch entstehen geldwerte Vorteile für unsere Leser. Abonnieren Sie den RSS-Feed und die Mailingliste von SicherKMU! Diskutieren Sie mit uns und anderen Lesern! Weisen Sie Ihre Kollegen auf SicherKMU hin.