Nutzerkonten bei WordPress und Joomla unter Dauerbeschuss

Mit zwei großen Botnetzen greifen Kriminelle derzeit vielgenutzte Blog- und Content-Management-Systeme an, darunter WordPress und Joomla. Laut Arbor Networks läuft bereits seit Mai 2013 eine Kampagne namens Fort Disco. Die Sicherheitsfirma stieß auf sechs Kommando- und Kontrollserver, die über mehr als 25.000 infizierte Windows-Maschinen verfügen und sie für Brute-Force-Attacken mit Listen möglicher Passwörter nutzen. Bis heute waren sie bei 6000 Installationen von WordPress, Joomla und Datalife Engine erfolgreich.

Einen Einblick in die Kampagne gewann Arbor, weil die Angreifer öffentlich zugängliche Log-Dateien hinterließen. Aus einem hier gefundenen String ergab sich auch die Bezeichnung “Fort Disco”. Aus den Dateien ging hervor, dass mindestens vier Varianten von Malware genutzt wurden, um gleichzeitig 5000 bis 10.000 Sites anzugreifen. In fast 800 Fällen gelang es den Angreifern, eine PHP-Hintertür zu installieren. Sie erlaubte ihnen, das Dateisystem zu durchsuchen, den Upload oder Download von Dateien einzuleiten sowie Befehle auf dem betroffenen Server auszuführen.

“Schon mit den Brobot-Attacken Anfang 2013 haben wir erlebt, dass Angreifer sich auf Blogs und Content-Management-Systeme konzentrieren”, schreibt Arbor-Mitarbeiter Matthew Bing. Durch den Upload einer PHP-Shell auf eine kompromittierte Site sei es einem Angreifer möglich, innerhalb von Sekunden Befehle an Tausende Sites zugleich zu senden. “Blogs und CMS werden häufig in Rechenzentren mit großer Netzwerkbandbreite gehostet. Eine Anzahl solcher Sites zu kompromittieren, verhilft dem Angreifer zu ihrer kombinierten Bandbreite, die weit über ein ähnlich großes Botnetz von Home-PCs mit vergleichsweise eingeschränkten Netzwerkzugang hinausgeht.”

Arbor vermutet die Hintermänner im russischen Sparchraum. Die Angreifer haben offenbar überwiegend Sites in Russland und der Ukraine im Visier, und alle Kommando- und Kontrollserver befinden sich in diesen beiden Ländern. Um schnelle Erfolge zu erzielen, versuchen es die Angreifer zuerst mit häufigen Benutzernamen wie “admin” oder “administrator” sowie schwachen Passwörtern wie “123456”.

Auch Trend Micro warnte in dieser Woche vor Tausenden von kompromittierten Sites, die auf WordPress, Drupal und Joomla basieren und als Teil eines Spam-Botnetzes genutzt werden. Es geht von 195.000 Domains und IP-Adressen aus, die im Rahmen der Spambot-Kampagne Steelrat kompromittiert wurden. “Der gemeinsame Nenner dieser kompromittierten Sites besteht darin, dass anfällige CMS-Software auf ihnen läuft”, stellt die Sicherheitsfirma fest und gibt Hinweise zur Überprüfung der eigenen Website.

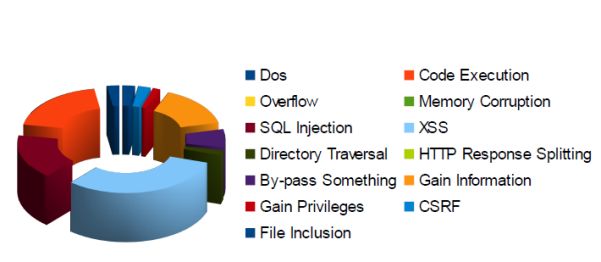

Ende Juni hatte das BSI eine ausführliche Studie zu den Schwachpunkten und der Bedrohungslage rund um die gängigsten CMS-Produkte veröffentlicht.Das 165 Seiten starke Werk begutachtet relevante Bedrohungslage und Schwachstellen der Open-Source-CMS Drupal, Joomla, Plone, TYPO3 und WordPress.

Dazu wurde ausführlich die Art der auftretenden Lecks, nötige Wartungsarbeiten und dergleichen untersucht. Laut der Studie bieten alle untersuchten CMS grundsätzlich ein angemessenes Sicherheitsniveau. Außerdem sei in den Programmen sogar ein “hinreichender Sicherheitsprozess zur Behebung von Schwachstellen” implementiert. Allerdinsg beanspruchten sie auch täglich rund 15 Minuten Arbeit, um das Sicherheitsniveau zu halten.

[mit Material von Bernd Kling, ZDNet.de]