So geht´s bei Consumerization und BYOD weiter

ITespresso: Das Vordringen von Consumer-Technologien in Firmen, auch als “Consumerization of IT” bezeichnet, scheint sich nicht aufhalten zu lassen. Zahlen Ihres Unternehmens zufolge wird die Zahl der BYOD-Programme von Firmen bis 2016 weiter rasch anwachsen. Wie genau geht es mit BYOD weiter?

Stephen Prentice: Über die Hälfte der europäischen CIOs geht davon aus, dass sich bis 2016 weniger als 20 Prozent der Mitarbeiter ihres Unternehmens an BYOD-Programmen nicht beteiligen dürfen, weil die Informationen in ihrem Arbeitsfeld dafür zu sensibel sind. Der Umkehrschluss: Über 80 Prozent werden ihr privates Gerät für die Arbeit nutzen dürfen. Und die Mehrheit wird dieses Angebot wohl annehmen.

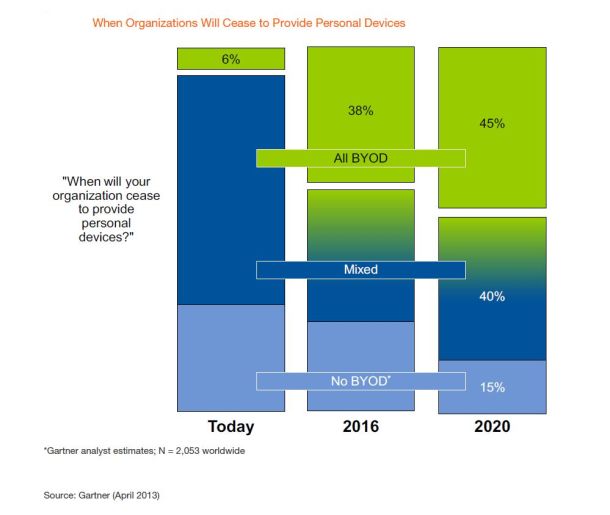

Doch BYOD-Programme werden sich nicht nur weiter ausbreiten, sie werden sich auch verändern: durch neue und vielfältigere Geräte, aber auch strukturell – sowohl innerhalb der Unternehmen als auch durch die Veränderungen des Internets, die bereits begonnen haben. Konkret heißt das: Die Mitarbeiter eines Unternehmens werden vier bis sechs unterschiedliche Geräte benutzen. Die IT-Abteilung wird nicht länger vorgeben, welche Hardware und welche Internet-Plattformen die Mitarbeiter nutzen, und es wird keine Plattform und keine Technologie dominieren. Firmeneigene Endgeräte, heute noch überall anzutreffen, werden zu einem Nischenphänomen.

ITespresso: Was können CIOs und IT-Führungskräfte tun, um die durch den Einsatz von BYOD entstehenden Sicherheitsprobleme in den Griff zu bekommen?

Stephen Prentice: Trotz des Hypes um BYOD und der nicht wegzudiskutierenden Vorteile sollten sich IT-Verantwortlichen bewusst sein, dass sie keinen Maximalansatz verfolgen müssen, falls sie damit ihre Ressourcen überfordern. Ein BYOD-Programm muss nicht das gesamte Unternehmen einschließen, und es kann für unterschiedliche Informationstypen, Hierarchieebenen, Gerätetypen und Betriebssysteme unterschiedlich weit ausgelegt werden.

Die besten Methoden zur Sicherung sensibler Daten bringen nichts, wenn nicht alle Geräte davon erfasst werden: Im Vorfeld der Planung eines BYOD-Programms müssen die Verantwortlichen daher herausfinden, wie viele private Geräte in ihrem Unternehmen bereits genutzt werden, sei es mit Genehmigung oder unter dem Radar der Vorgesetzten oder der IT-Abteilung. Voraussetzung für die Erfassung aller privaten Endgeräte ist, dass den Mitarbeitern kein Schaden entsteht, wenn sie ihre bis dato inoffiziell für die Arbeit genutzten privaten Geräte melden.

Je nach dem Sicherheitsbedürfnis des Unternehmens kann die IT die Sicherung der firmeneigenen Daten auf unterschiedlichen Ebenen angehen. Drei Beispiele: Bei der Administration empfiehlt es sich, ein zentrales System für Mobile Device Management einzusetzen, das die beruflichen und privaten Bereiche der Geräte voneinander trennen kann.

Auf der Ebene der Geräte selbst geschieht die Trennung zwischen privatem und beruflichem Bereich am einfachsten mit einer App, die einen verschlüsselten Container für alle beruflichen Daten und Zugänge bereitstellt. Eine dritte, bereits bewährte Möglichkeit ist es, möglichst viele Daten in das firmeneigene Netz zu verlagern und dies mit entsprechender Netzzugangskontrolle zu kombinieren.

Allerdings müssen sich IT-Verantwortlichen auch bewusst sein, dass jedes BYOD-Programm, das älter ist als sechs Monate und nicht fortlaufend aktualisiert wird, samt seiner Sicherheitsmaßnahmen bereits veraltet.

ITespresso: Ist oder wird Consumerization der IT-Trend, der die größten Umwälzungen der Arbeitswelt mit sich bringt?

Stephen Prentice: Consumerization hat gerade erst begonnen. Sie ist nur möglich, wenn die Nutzer tatsächlich 24 Stunden täglich, sieben Tage in der Woche online sein können und beruht daher auf der ständigen Verfügbarkeit immer preisgünstigerer Technologie. Damit ist Consumerization ein ursächlicher Faktor – vielleicht der wichtigste – für den revolutionärsten Trend nicht nur in der IT, sondern in der gesamten Arbeitswelt und sogar der Gesellschaft selbst: die alles durchdringende Digitalisierung.

Der Aufstieg von Social Networking, die vor allem auch daraus erwachsenden Datenmengen, die zunehmende Nutzung von Cloud Processing und Storage fließen in eine Kombination einzelner Trends wie Mobile, Cloud, Social und Big Data ein. Derzeit stehen wir am Anfang der nächsten großen Umwälzung durch das Internet der Dinge, mit dem ein neues Grundverständnis der Internetnutzung, neue Datenschutzprobleme, aber auch neue Business-Modelle mit allen Chancen und Risiken entstehen.

Diese Entwicklung wird die ganze Geschäftswelt verändern. Sie wird nicht nur die IT-Industrie selbst oder Branchen wie die Finanzdienstleistungen betreffen, die schnell aufeinanderfolgende Zyklen durchgreifender Veränderungen schon seit langem kennen – sondern auch Branchen wie das Gesundheitswesen oder die Schwerindustrie.

Tipp: Kennen Sie die größten Technik-Flops der IT-Geschichte? Überprüfen Sie Ihr Wissen – mit 14 Fragen auf silicon.de