Malware liefert Anleitung für ihre Installation mit

Darauf hat nun Avira hingewiesen. Im Zuge einer Spam-Mail-Kampagne wird in einer angehängten Zip-Datei eine schadhafte Excel-Datei verteilt, die einen Trojaner-Downloader enthält. Dazu wird in einer TXT-Datei eine detaillierte Installationsanleitung für die Opfer mitgeliefert – für den Fall, dass etwa deren Firewall oder Antivirensoftware anschlägt.

Derzeit verbreitet sich eine Schadsoftware, die im Anhang einer Spam-Mail ausgeliefert wird und sich dabei eines recht ungewöhnlichen Mittels bedient. Die Verteiler dieser Malware versenden zusammen mit dem Schadprogramm eine Anleitung, in der genau beschrieben ist, was Nutzer tun müssen, um den Virus zu installieren. Weiterhin bedienen sie sich eines selbstsignierten Root-Zertifikats, welches sich als legitimes Comodo-Zertifikat tarnt. Auf beides hat nun der Sicherheitsanbieter Avira hingewiesen.

Demnach verteilen die Urheber der kuriosen Malware-Kampagne in einer im E-Mail-Anhang befindlichen Zip-Datei einen Downloader, der sich in einer Excel-Datei verbirgt und das eigentliche Schadprogramm – einen Trojaner – herunterladen soll. In derselben Zip-Datei wird zudem auch gleich noch eine detaillierte Installationsanleitung in einer Readme.txt-Datei mitgeliefert, die beschreibt, wie der Nutzer es dem Schädling ermöglicht, auf dem Rechner ausgeführt zu werden.

So solle der Anwender unter anderem die Datei “A1_Gewinner.zip” extrahieren und die darin enthaltene Excel-Datei öffnen. Des Weiteren solle er sicherstellen, dass seine Antivirenlösung und seine Firewall deaktiviert sind. Ist dies nicht der Fall, so wird ihm nahegelegt, die Datei zu einer Ausnahmeliste hinzuzufügen und es erneut zu versuchen.

“Sie wollen zu hundert Prozent sichergehen, dass der Nutzer auch wirklich mit dem Schadprogramm infiziert wird”, stellt Oscar Anduiza, Malware-Analyst bei Avira, heraus. Die Handlungsanweisungen seien eigentlich genau das Gegenteil von dem, was der Anwender tatsächlich tun sollte. Die fragliche TXT-Datei ist laut Avira in nicht korrekt übersetztem Deutsch verfasst worden. Dies deute darauf hin, dass der Text auf den deutschen Massenmarkt zugeschnitten ist, vermutlich aber auch in anderen Sprachen wie Englisch verbreitet werde. Keine Hinweise gebe es dagegen auf eine maschinelle Übersetzung des Textes.

“Die Anleitung gewährt den Cyberkriminellen sozusagen eine zweite Chance auf eine erfolgreiche Auslieferung ihrer Malware auf dem Rechner eines Opfers, insbesondere wenn dessen Sicherheitssoftware den ersten Versuch blockiert hat – zumal weder der Downloader noch die durch ihn heruntergeladene Malware besonders ausgeklügelt sind”, führt Anduiza weiter aus. Mit der TXT-Datei wollten die Malware-Autoren dabei nicht nur vermeiden, dass ein Antivirenprogramm oder eine Firewall ihre Schadsoftware stoppt, sondern auch für den Fall vorbeugen, dass sich die schadhafte Datei nach dem Download nicht automatisch öffnet.

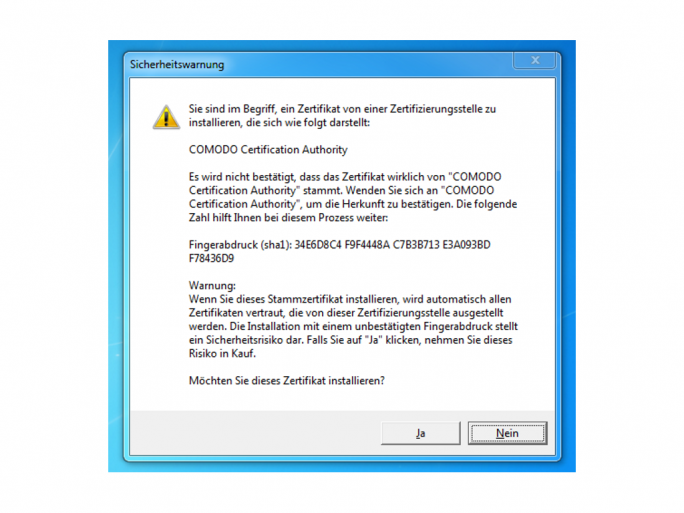

Öffnet der Nutzer die angehängte schadhafte Excel-Datei, setzt das Avira zufolge einen Installationsprozess in Gang, in dessen weiterem Verlauf für kurze Zeit ein Pop-up-Fenster mit einem vermeintlich legitimen Zertifikat eingeblendet wird. Dieses suggeriert, es stamme von Comodo (CA, Certificate Authority) – der laut Avira derzeit größten Zertifizierungsstelle für die Vergabe von SSL- und anderen digitalen Zertifikaten. Tatsächlich sei es jedoch nicht von Comodo signiert, sondern von den Malware-Autoren selbst.

Nach Angaben des Sicherheitsanbieters kommt noch erschwerend hinzu, dass es sich bei dem gefälschten Zertifikat um ein Root-Zertifikat handelt, welches den Kriminellen eine “Art Blankoscheck” ausstellt und ihnen unbegrenzte Befugnisse für jegliche Veränderungen auf dem System eines Betroffenen verleiht. Dies erlaube dem Schädling nicht nur das Aushebeln der Firewall und der lokalen Antivirensoftware, sondern etwa auch den Diebstahl von Nutzerdaten. Daher ist die aktuelle Variante des heruntergeladenen Schadprogramms laut Avira auch ein Banking-Trojaner, der unter anderem die Zugangsdaten zum Online-Banking-Account eines Opfers ausspäht.

Einmal auf die Festplatte heruntergeladen, kopiert sich die Schaddatei an gleich drei verschiedene Stellen auf dem Rechner des Nutzers. Dazu zählt auch der Autostart-Verzeichnis von Windows, wodurch der Trojaner mit jedem Windows-Start erneut automatisch ausgeführt wird.

Tipp: Kennen Sie die Geschichte der Computerviren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de