Banking-Trojaner Acecard greift über Android-Apps deutsche Nutzer an

Der von Kaspersky entdeckte Schädling nimmt nahezu 50 Android-Apps für Online-Banking und Online-Bezahlen ins Visier. Zudem richtet er sich mittels Phishing-Fenstern gegen Messenger wie WhatsApp und Social Networks wie Facebook. Als Urheber werden erfahrene und vermutlich russischsprachige Kriminelle vermutet.

Kaspersky Lab hat einen Android-Trojaner identifiziert, der Apps für Online-Banking und Online-Bezahlen ins Visier genommen hat. Laut den Sicherheitsforschern sind nahezu 50 Android-Apps sowie Bankkunden in Deutschland und Österreich davon betroffen. Als Autoren dieses “Acecard” genannten Trojaners vermuten sie erfahrene, russischsprachige Cyberkiminelle.

Die Schadsoftware richtet sich mit Phishing-Fenstern überdies auch gegen Messenger wie WhatsApp und Soziale Netzwerke wie Facebook. Der Trojaner kann mit seinen Fenstern die legitime App des Google Play Store überdecken ebenso wie Gmail, Google Music oder Paypal. Bei den Messengern zählen neben WhatsApp noch Viber und Skype zu den betroffenen Messengern, bei den Sozialen Netzen sind zudem noch Twitter und Instagram betroffen.

Acecard kommt als Download zum Anwender und tarnt sich als eine andere App, etwa als Flash Player oder Anwendung für Pornovideos. Ende Dezember gab sich die Version Trojan-Downloader.AndroidOS.Acecard.b im offiziellen Angebot bei Google Play zum Beispiel als Spiel aus. Nach dem Download versteckte sich das Schadprogramm schließlich hinter dem vertrauten Symbol des Adobe Flash Player. Kaspersky mahnt daher erneut, keine zweifelhaften Apps von Google Play oder anderen Quellen herunterzuladen sowie verdächtige Webseiten und Links zu meiden.

“Die für Acecard verantwortlichen Cyberkriminellen verbreiten ihren Banktrojaner unter dem Deckmantel anderer Applikationen, über offizielle App-Stores und im Schlepptau weiterer Trojaner“, so Roman Unuchek, Senior Malware Analyst bei Kaspersky Lab. “Darüber hinaus kann die Schadsoftware viele und bekannte offizielle Apps überlagern. Diese Kombination macht aus der mobilen Malware Acecard eine der größten Gefahren, die wir derzeit kennen.”

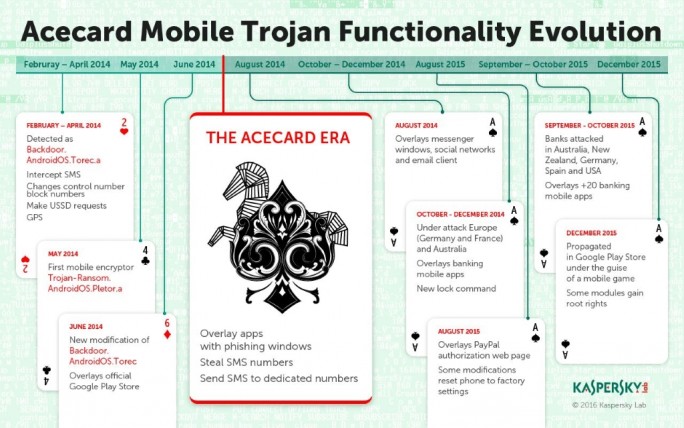

Acecard fiel im dritten Quartal 2015 in Australien durch eine starke Zunahme von Angriffen auf Mobile-Banking-Apps auf. Weitere Schwerpunkte des Trojaners waren Russland, Deutschland, Österreich und Frankreich. Erstmals erkannt wurde die Malware 2014. Inzwischen berichtet Kaspersky von über zehn Varianten, die sich immer noch für Angriffe eigneten.

Im Blog Securelist führt Kaspersky-Analyst Unuchek die Vorgeschichte des Trojaners als “Evolution von Acecard” aus. Demnach begann alles mit dem Schädling Backdoor.AndroidOS.Torec.a. Eine seiner Modifikationen nutzte als erster Android-Trojaner das Anonymisierungsnetzwerk Tor für sich, um den Standort eines Befehlsservers (Command-and-Control-Server) zu verschleiern. Letzterer sammelte Daten über das Mobiltelefon, etwa dessen IMEI. Auf Android-Geräten konnte die Malware schließlich eintreffende und versendete Nachrichten abfangen und verstecken oder auch die Kommunikation sperren sowie Code ausführen.

Die Urheber dieser Schadsoftware steckten offenbar auch hinter der ersten mobilen Ransomware Trojan-Ransom.AndroidOS.Pletor.a. Dieser Trojaner verschlüsselte die auf dem Gerät gespeicherten Dateien und verlangte Lösegeld für ihre Entschlüsselung. Nähere Untersuchung und Code-Vergleich weisen darauf hin, dass diese Vorläufer von denselben Kriminellen geschaffen wurden wie der jetzt aktive Banking-Trojaner. Klassen-Namen, Methoden und Variablen der drei Trojaner zeigten sich großteils identisch. Der für die entsprechenden Methoden eingesetzte Code stimmte völlig überein oder wies nur geringe Veränderungen auf.

[mit Material von Bernd Kling, ZDNet.de]

Tipp: Kennen Sie die Geschichte der Computerviren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de