Ransomware Locky verbreitet sich als Makro-Virus über vermeintliche Rechnungen

Die Hintermänner der Ransomware Locky agieren ähnlich wie bei der Dridex-Malware und sind möglicherweise dieselben. Ein Schwerpunkt ihrer Aktivitäten liegt auf Deutschland. Sie missbrauchen dazu Adressdaten echter Firmen, um die Glaubwürdigkeit zu erhöhen.

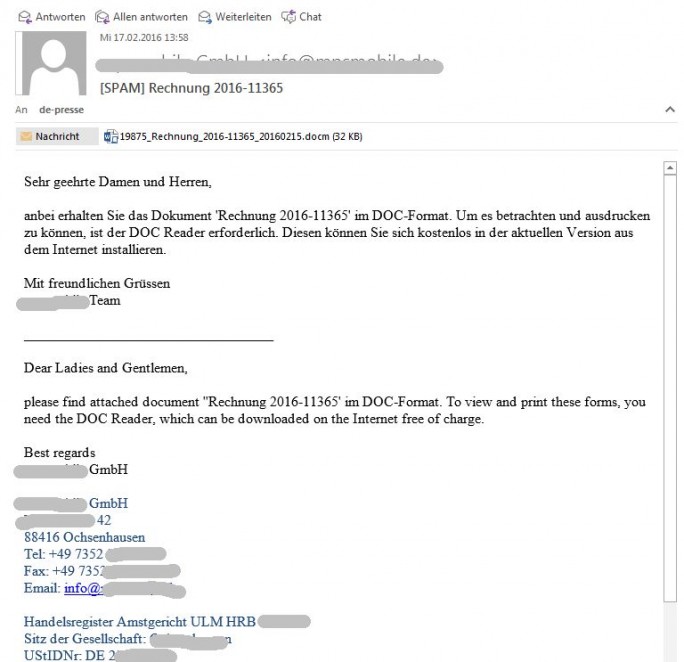

Eine neue Welle von Spam-Mails mit vermeintlichen Rechnungen im Anhang verbreitet derzeit die Ransomware Locky schwerpunktmäßig auch in Deutschland. Die per E-Mail verschickten Word-Dokumente enthalten ein Makro, das dafür sorgt, dass Locky auf den Rechner geladen wird. Sind beim Anwender Makros deaktiviert, erkennt die Malware das und fordert ihn auf, sie zu aktivieren, um die Rechnung betrachten zu können. Da die E-Mails mit den Adressdaten von tatsächlich existierenden Firmen unterzeichnet, die aber mit dem Angriff in keinerlei Verbindung stehen, sowie der Inhalt fehlerfrei ist dem von tatsächlichen Rechnungen gewohnten entspricht, fallen offenbar viele Nutzer darauf herein.

Sicherheitsexperten von Palo Alto Networks haben darauf hingewiesen, dass Technik und Vorgehen sehr ähnlich sind wie bei der Banking-Malware Dridex. Sie vermuten daher, dass zwischen die Hintermänner von Dridex und Locky dieselben sind oder es zumindest Verbindungen zwischen ihnen gibt. Das legten auch ähnliche Verteilungsmuster, identische Dateinamen, die bei beiden Angriffen zum Einsatz kommen, sowie die Tatsache nahe, dass aus dem Dridex-Botnet Affiliate-220 seit Beginn der Locky-Verteilung keine Dridex-Mails mehr kommen.

Locky nutzt eigene Befehlsserver, um einen Schlüsselaustausch durchzuführen, bevor Dateien verschlüsselt werden. Das sieht Palo Alto Networks als Schwachpunkt: “Das ist interessant, da die meiste Ransomware einen zufälligen Schlüssel lokal generiert und dann eine verschlüsselte Kopie davon an die Server des Angreifers überträgt. Daraus lässt sich eine Abwehrstrategie gegen diese Locky-Generation entwickeln, indem man den zugehörigen Befehlsserver abschaltet.”

Dem Sicherheitsforscher Kevin Beaumont zufolge sind durch Locky verschlüsselte Dateien an der Dateiendung “.locky” zu erkennen. Laut Beaumont infiziert Locky derzeit in Deutschland rund 5300 Rechner pro Stunde. Es ist damit am stärksten betroffen. Weitere Schwerpunkte sind die Niederlande, die USA und Kroatien.

[mit Material von Stefan Beiersmann, ZDNet.de]

Tipp: Kennen Sie die Geschichte der Computerviren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de