WhatsApp stopft schwerwiegende Lecks in seinem Web-Client

Die Lücken ermöglichten den Empfang gefälschter vCard-Dateien. Ein Angreifer hätte auf diese Weise Schadcode auf ein betroffenes System einschleusen können. WhatsApp hat die Lecks infolge eines Hinweises des Sicherheitsunternehmens Check Point binnen weniger Tage abgedichtet.

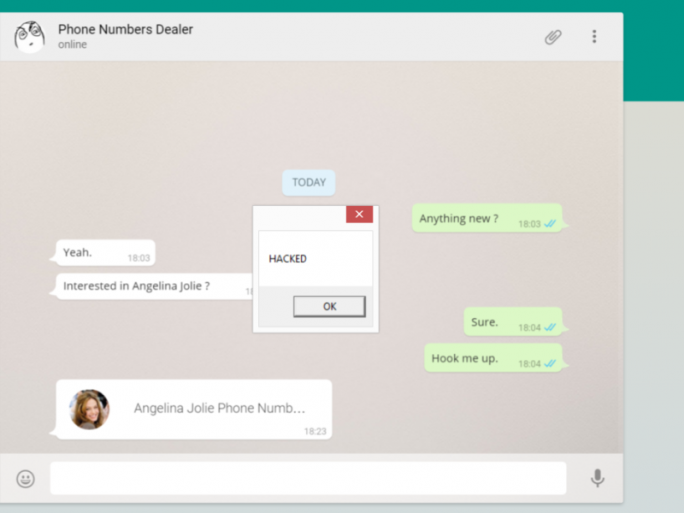

WhatsApp hat kritische Schwachstellen in seinem Web-Client korrigiert, die theoretisch eine Remotecodeausführung erlaubt hätten. Zu diesem Zweck musste ein Angreifer Anwender des Messengers nur dazu verleiten, eine vermeintlich harmlose vCard zu öffnen, die aber in Wirklichkeit Schadcode beinhalten und Schadsoftware in ein Windows-System einschleusen konnte. Ermittelt hat die Anfälligkeiten der beim Security-Anbieter Check Point angestellte Forscher Kasif Dekel.

Die Schwachstellen rühren von einer “fehlerhaften” Filterung von Kontaktdateien wie vCards – einem Format, das häufig für elektronische Visitenkarten zum Einsatz kommt – und einer mangelnden Validierung von vCard-Formaten oder Dateiinhalten, wie Check Point in einem Blogbeitrag erläutert. Durch das Abgreifen von an die WhatsApp-Server gesendeten XMPP-Anfragen (Extensible Messaging Presence Protocol) gelang es Dekel nach Änderung der Dateiendung Schadcode in eine ursprünglich zur Übermittlung von Kontaktdetails gedachte vCard-Datei einzuschleusen und zu versenden. Um die Schwachstellen auszunutzen, reichte es dem Sicherheitsforscher zufolge aus, die mit dem Nutzerkonto verknüpfte Telefonnummer zu kennen.

Nach eigenen Angaben hat Check Point WhatsApp am 21. August über die Schwachstellen in den Web-Client-Versionen bis 0.1.4481 informiert. Die Facebook-Tochter bestätigte zwei Tage später das Problem und entwickelte einen vorläufigen Fix. Der Patch wurde am 27. August serverseitig eingespielt und die betreffende Funktion gesperrt.

Zum Glück habe WhatsApp schnell und verantwortungsvoll reagiert, indem es seinen Web-Client absicherte, kommentierte Oded Vanunu, Security Research Group Manager bei Check Point. “Wir loben WhatsApp für sein umgehendes Handeln und wünschten, mehr Hersteller würden Sicherheitsprobleme auf diese professionelle Weise handhaben.”

Von den rund 900 Millionen aktiven WhatsApp-Nutzern nutzen knapp 200 Millionen neben der Mobilanwendung auch den Web-Client. Ob die inzwischen geschlossenen Lücken tatsächlich ausgenutzt wurden, ist nicht bekannt.

Der webbasierende WhatsApp-Client erlaubt den Zugriff auf den Messaging-Dienst im Browser auf dem Desktop. Er funktioniert mit Google Chrome, Mozilla Firefox, Opera und Safari (ab Mac OS X 10.8) – die Microsoft-Browser Internet Explorer und Edge werden bislang nicht unterstützt. Anwender von Android, Windows Phone, Blackberry OS, Nokia S60 und S40 sowie seit Kurzem auch von iOS können den Client nutzen. Das Smartphone muss dabei konstant mit dem Internet verbunden bleiben.

[mit Material von Björn Greif, ZDNet.de]

Tipp: Kennen Sie die Geschichte der Computerviren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de