Zero-Day-Lücken: Sicherheitsprodukte von Kaspersky und FireEye offenbar anfällig

Zwei Sicherheitsforscher haben sie jüngst unabhängig voneinander gefunden. Einen Exploit hat Google-Mitarbeiter Tavis Ormandy in Antivirensoftware von Kaspersky entdeckt, eine Lücke in einer FireEye-Appliance hat Kristian Erik Hermansen ermittelt.

Sicherheitsforscher haben am vergangenen Wochenende unabhängig voneinander Anfälligkeiten in Produkten von zwei Security-Anbietern identifiziert, die von Kriminellen für Angriffe ausgenutzt werden könnten. Wie der Sicherheitsexperte Graham Cluley in seinem Blog berichtet, handelt es sich bei den betroffenen Unternehmen um Kaspersky und FireEye.

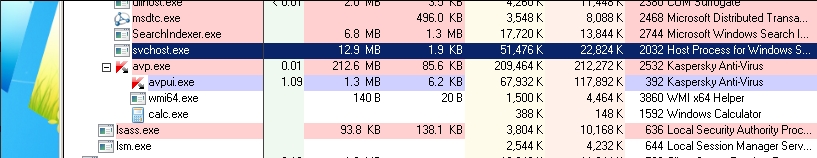

Der bei Google angestellte Sicherheitsforscher Tavis Ormandy, der schon zuvor Schwachstellen in den Antivirenprodukten von Eset und Sophos ausloten und ausnutzen konnte, hatte das Zero-Day-Leck in Sicherheitssoftware von Kaspersky entdeckt. In seinem Tweet war von “einem System-Exploit” die Rede, der sich aus der Ferne und ohne Zutun des Anwenders für Angriffe einsetzen ließe. Der Google-Mitarbeiter selbst sei erfolgreich in dem Vorhaben gewesen, einen Exploit für die Lücke zu bauen. Daher seien auch Cyberkriminelle ohne Weiteres in der Lage, die Sicherheit eines Systems mit darauf installierter Kaspersky-Antivirensoftware zu kompromittieren. Um welche Software des russischen Sicherheitsunternehmens es sich genau handelte, ist indes nicht bekannt.

Ormandy selbst ist umstritten und gefürchtet für seine öffentlichen Enthüllungen von Sicherheitslücken in den Produkten von Softwarefirmen. Seine Kritiker, zu welchen auch Cluley selbst zählt, werfen ihm stets vor, unschuldige Anwender durch seine nicht mit den Software-Herstellern koordinierten Offenlegungen von Schwachstellen unnötig in Gefahr zu bringen. Kriminelle hätten somit Zeit, eine öffentlich gemachte Lücke auszunutzen, noch bevor der Anbieter in der Lage sei, die Nutzer mit einem Patch zu versorgen.

Cluley zufolge ist es in der Vergangenheit auch schon vorgekommen, dass Kriminelle Einzelheiten zu den von Ormandy publik gemachten Sicherheitslecks für Angriffe missbraucht hätten.

In dem konkreten Fall der Kaspersky-Enthüllungen bemängelte Cluley zudem den von Ormandy gewählten Zeitpunkt seiner Offenlegungen. So machte er die Sicherheitslücken ausgerechnet kurz vor einem verlängerten Feiertagswochenende in den USA öffentlich, was die Bereitstellung eines Patches natürlich umso schwieriger gestaltet.

Nichtsdestotrotz hat Kaspersky bereits reagiert und inzwischen weltweit einen entsprechenden Fix für seine betroffenen Antivirenprodukte für die Nutzer bereitgestellt, wie Ormandy selbst mitgeteilt hat.

Wie Cluley unter Berufung auf CSO berichtet, hat derweil ein weiterer Sicherheitsforscher namens Kristian Erik Hermansen – ebenfalls am vergangenen Wochenende – Sicherheitslücken in der Software des Security-Anbieters FireEye entdeckt und öffentlich gemacht.

Konkret hat Hermansen Details zu einer Zero-Day-Schwachstelle enthüllt, die – sofern sie ausgenutzt wird – es Dritten ermöglicht, Dateien unbefugt weiterzugeben. Sie steckt in einer FireEye-Appliance und erlaubt unautorisierten Fernzugriff auf das Dateisystem eines FireEye-Webservers. Letzterer ermöglicht laut Hermansen sogar den Zugang mit Administratorrechten.

Auch in diesem Fall wird kritisiert, dass der Sicherheitsforscher Proof-of-Concept-Code veröffentlicht hat, der demonstriert, wie sich mithilfe der Lücke ein Angriff auf das betroffene System initiieren lässt. Überdies habe er drei weitere Schwachstellen in dem FireEye-Produkt ausfindig gemacht, die angeblich schon auf dem Cyber-Schwarzmarkt zum Verkauf angeboten werden sollen.

[mit Material von silicon.de]

Tipp: Kennen Sie die Geschichte der Computerviren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de