Malware Maldoc kann mit Makros auch Sandboxen austricksen

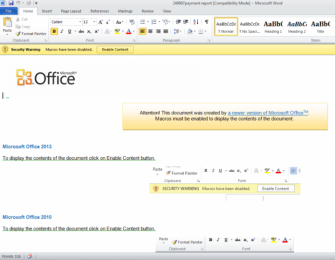

Das mit einem Makro-Infektions-Toolkit erstellte Dokument Maldoc wird als Anhang von Phishing-Mails verbreitet. Öffnet der Nutzer den Anhang, wird er aufgefordert, ein Makro zu aktivieren, das beim Schließen des Dokuments allerdings einen Malware-Download anstößt. Das Tückische daran ist, dass das Makro auf diese Weise eine Sandbox überlisten kann.

Forscher des Security-as-a-Service-Anbieters Proofpoint haben eine neue Form der bereits im Dezember entdeckten Malware-Kampagne Dridex identifiziert. Hierbei handele es sich um ein Botnetz, das über Phishing-Mails ein schädliches, mit einem Makro-Infektions-Toolkit erstelltes Office-Dokument verbreitet. Dieses nutzt wiederum neue Verschleierungstechniken, um Sandboxen zu überlisten. Das Tückische an der nun “Maldoc” getauften Kampagne sei, dass das eingesetzte bösartige Makro erst beim Schließen des Dokuments den Download von Malware anstößt.

Der Makro-Infektionsbausatz umfasst dem Sicherheitsanbieter zufolge im Wesentlichen große Mengen an Dateianhängen, verschleierten Makrocode, einen SOCKS-Proxy sowie sogenannte Web Injects, die den Inhalt respektive die Funktion einer Website manipulieren können. Weiterhin haben die Proofpoint-Forscher in dem Toolkit nach eigenen Angaben ein neues Werkzeug gefunden, das beim Schließen eines Dokuments den Download einer Malware auslöst.

Laut Proofpoint wird der Nutzer zunächst dazu verleitet, Makros zu aktivieren und das der Phishing-Mail angehängte Office-Dokument zu öffnen. Daraufhin sehe er eine leere Seite und es passiere offenbar nichts. Die Infizierung mit Malware erfolge erst, wenn das Dokument geschlossen wird. In diesem Fall werde das Makro ausgeführt und könne dann den schädlichen Download anstoßen.

Die Autoclose-Methode innerhalb des Makros führe hierzu den Befehl “vhjVHsdfdsf” aus, der verschleierten Code enthält. Dieser werde wiederum mit der Hexadezimalzahl “0xFF” versehen, sodass infolgedessen Powershell Downloader Code generiert wird, der die Dridex-Malware mit der Botnet-ID 120 herunterlädt und installiert.

Von Malware kann man Proofpoint zufolge in der Regel erwarten, dass diese schnellstmöglich auf dem Zielsystem ausgeführt wird. Das Erkennen der sofortigen Ausführung habe bislang eine Warnung in Sandboxen und Antivirus-Produkten ausgelöst. Malware-Verfasser hätten ihre Schadsoftware nun allerdings darauf programmiert, vor der Ausführung erst kurz zu “warten”, was dazu führe, dass Sandboxen den Schädling nicht erkennen.

Um auf diesen Trend zu reagieren, sollen Sandboxen jetzt ebenfalls darauf programmiert werden, erst zu “warten”. Denn die Fähigkeit des bösartigen Makros, erst dann zu agieren, wenn das Dokument geschlossen wird, erweitert laut Proofpoint den Zeitraum der Infektion und erzwingt ein längeres Monitoring durch die Sandbox. So sei es sogar möglich, dass die Infektion vollständig verpasst wird.

Konkret bedeutet das: Egal, wie lange die Sandbox wartet, es wird keine Infektion erfolgen. Wenn die Sandbox heruntergefahren oder beendet wird, ohne das Dokument zu schließen, wird die Infektion erst recht nicht entdeckt. Proofpoint rät daher davon ab, die Ausführung von Makros in Dokumenten generell zu gestatten. Diese Empfehlung wird sich nicht in allen Unternehmen befolgen lasen

Tipp: Kennen Sie die Geschichte der Computerviren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de