Panda Security warnt vor neuem Skype-Wurm

Der Sicherheitsanbieter Panda Security warnt vor einer neuen Schadsoftware namens W32/Skyper.A.worm. Der Wurm verbreitet sich über Skype und ködert seine Opfer mithilfe eines täuschend echt aussehenden, allerdings bösartigen Links. Dahinter verbirgt sich angeblich ein lustiges Video mit dem Betroffenen. Die zugehörige Nachricht stammt von einem bereits mit der Malware infizierten Kontakt in der Skype-Freundesliste.

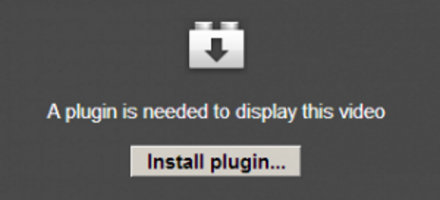

Zunächst wird der Nutzer laut Panda Security aufgefordert, ein Plug-in zum Abspielen des Videos herunterzuladen. Tut er das und klickt auf den Button Install plugin, führt dies wiederum zum Download der Datei setup.exe. Letztere enthält Panda Security zufolge ein selbstentpackendes Archiv mit der ausführbaren Datei setup_BorderlineRunner_142342569355180.exe.

Wird setup.exe schließlich ausgeführt, sieht der Nutzer nach Angaben des Sicherheitsunternehmens ein Pop-up-Fenster, das den Installationsassistenten für ein ebenfalls authentisch wirkendes Programm namens Skypefall in Version 1.0 beinhaltet. Klickt der Anwender im Setup Wizard daraufhin wiederholt auf den Button “Next”, scheint zunächst nicht viel zu passieren. Allerdings wird im Hintergrund eine neue Datei mit dem Namen SkypeFall.exe abgelegt sowie eine neue DLL-Datei in die Systemdatenbank von Windows (Registry) geschrieben.

Anschließend sind Panda Security zufolge zwei neue Prozesse im Speicher aktiv: SkypeFall.exe und rundll32.exe, wobei letztere die registrierte Programmbibliothek BorderlineRunner.dll startet. Gleichermaßen wird unter dem Eintrag HKLM\System\CurrentControlSet\Services\6b57ae94 ein neuer Service in der Registry abgelegt. Dadurch wird der Rechner des Opfers schließlich mit dem Skype-Wurm infiziert und schickt fortan allen Skype-Freunden eine Spam-Mail mit jeweils derselben Nachricht, die dem Muster Lol!!! {fullname} Video: http://popvideoskype.com/{url} folgt.

Panda Security empfiehlt Skype-Anwendern daher, niemals auf unbekannte Links zu klicken – und zwar vor allem dann nicht, wenn ein Freund vermeintlich eine Nachricht schickt, in der es heißt, dass angeblich erheiternde Fotos oder Videos des Angeschriebenen in Umlauf sind. Stattdessen solle man vorab immer erst fragen, worum es sich bei dem Video handelt.

Ferner soll sich der User nicht von bekannten Icons oder authentisch aussehenden Dateibeschreibungen täuschen lassen, da diese leicht gefälscht werden können. Selbst wenn man bereits auf den Link geklickt habe und zunächst nicht misstrauisch werde, solle man es spätestens dann werden, wenn keine Bilder, sondern stattdessen eine EXE-Datei angezeigt und heruntergeladen wird.

Skype-Würmer sind nicht neu. Sie funktionieren immer auf dieselbe Art und Weise. Sie nutzen Social-Engineering-Tricks, um einem Nutzer über infizierte Kontakte in der Freundesliste einen Link zu einem “lustigen Bild” oder zu persönlichen Fotos zu schicken.

Bereits 2007 gab es einen Wurm, der allen Einträgen in der Adressliste von Skype-Nutzern eine vermeintlich “freundliche” Nachricht mit dem Inhalt “Check up this” samt zugehörigem Link sendete. Wer darauf klickte, erhielt vom Server die Datei “file_01.exe”, die schließlich einen Trojaner ausführte, der den Nuter ausspähte.

Rund drei Jahre später, im Mai 2010, erkannten Kriminelle per Remote-Zugriff auf einen Rechner in den lokalen Systemeinstellungen eines Rechners die jeweilige Landessprache des Opfers und schickten ihm eine entsprechende, immer anderslautende Nachricht über Skype. Auch hier wurde ein Link mitgeliefert, hinter dem sich vermeintlich eine JPEG-Datei, in Wirklichkeit aber der Wurm Backdoor.Tofsee verbarg. Nach seiner Aktivierung installierte er zunächst einen Rootkit-Treiber, um sich auf dem Betriebssytem zu verstecken und den Zugriff auf Websites von Sicherheitsanbietern zu verhindern. Danach konnte er in aller Ruhe unter anderem die Windows-Firewall deaktivieren, um Angreifern aus der Ferne eine Verbindung mit der Backdoor-Kompontente des Wurms zu ermöglichen.

Tipp: Kennen Sie die Geschichte der Computerviren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de