Analyse: Banking-Trojaner Dyre fordert traditionelle Abwehrsysteme heraus

Der Banking-Trojaner “Dyre” (auch als Dyreza und Dyranges bezeichnet) war seit seinem ersten offiziellen Auftauchen 2014 stets eine konstante, berechenbare Bedrohung. Die Urheber schienen anfangs noch nicht allzu viel – oder auch gar nichts – an den Übermittlungstechniken ändern zu wollen. Ende 2014 bis einschließlich Januar 2015 nahmen die Akteure, die den Banking-Trojaner “Dyre” in Umlauf brachten, eine plötzliche und rasche Wandlung ihrer Malware und Infrastruktur vor. Sie änderten ihre TTPs und versuchten damit, die Übermittlungs- und Installationsraten ihrer Malware zu steigern. Den Experten von Prrofpoint sind insbesondere Änderungen bei Spamvorlagen, URL-Randomisierung und JavaScript-Verschleierung sowie Versuche aufgefallen, Analyse- und Sandbox-Funktionen zu umgehen.

Wie bereits von Proofpoint und anderen in verschiedenen Posts erwähnt, verbreitet sich Dyre über die täglich anfallenden, massiven Kampagnen unerwünschter E-Mails mit bösartigen URLs sowie über komprimierte, ausführbare Anhänge. Die meisten dieser E-Mails werden anhand einfacher, reiner Textvorlagen erstellt und sehen genau so aus, wie eine x-beliebige Spam-Nachricht. Auch wenn es im Vorjahr Anzeichen für Veränderungen bei der Vorgehensweise und der Infrastruktur gab, blieben die E-Mail-Vorlagen und die Malware doch relativ unverändert.

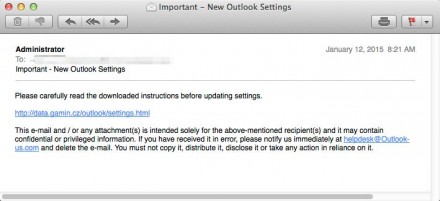

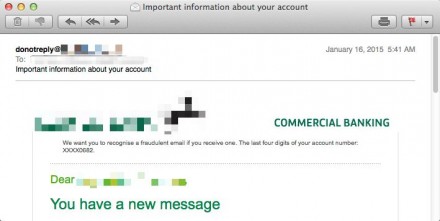

Jedoch enthielten die zahlreichen unerwünschten E-Mails der neuen Kampagne aufwendige Inhalte im HTML-Format, wie in diesem Beispiel zu sehen ist, bei deren Absender es sich angeblich um eine große Privatkundenbank mit Sitz in Großbritannien handelt, sowie gefälschte Vorlagen renommierter US-Finanzdienstleister als Köder.

Cyberkriminelle locken nach wie vor mit dem Verweis auf angeblich zugestellte Nachrichten, Dokumente, Faxmitteilungen, Rechnungen oder auf Bank-Angelegenheiten. Nach Aufzeichnungen von Proofpoint wurden diese Lockmittel seit der ersten Erkennung von Dyre im Sommer 2014 eingesetzt – höchstwahrscheinlich, weil die Hacker ihre Effektivität über Tests nachgewiesen haben. Der Mix wurde mit einigen zeitgemäßeren Inhalten, zum Beispiel E-Mails zum Thema Steuern, breiter gefächert. Hier einige Beispiele für Betreffzeilen der E-Mails:

Beispiele für Betreff-Zeilen der E-Mails zur Verbreitung von Dyre |

||

| Datum | E-Mail-Betreff | Lockmittel |

|---|---|---|

| 12.01.2015 | Wichtig – Neue Outlook-Einstellungen | Outlook |

| 13.01.2015 | Ihr Steuerbescheid wurde falsch ausgefüllt | Steuern |

| 14.01.2015 | Zahlungsavis – Avis-Ref.[GB583174] / CHAPS-Darlehen | Privatkundenbank Großbritannien |

| 16.01.2015 | Wichtige Informationen zu Ihrem Konto | Privatkundenbank Großbritannien |

| 19.01.2015 | Wichtig – bitte beigefügtes Formular ausfüllen | Privatkundenbank Großbritannien |

| 20.01.2015 | – Wichtige Aktualisierung, bitte sorgfältig lesen! | Privatkundenbank Großbritannien |

| 21.01.2015 | Mitarbeiter-Dokumente – Für internen Gebrauch | Benachrichtigung zum Dokument |

| 22.01.2015 | BACS_Avis_Anhang_für_LB_583287 | BACS-Überweisung |

| 22.01.2015 | Fax-Nr. 9066524 | Faxbenachrichtigung |

| 23.01.2015 | Sie haben eine neue sichere Nachricht erhalten von | Privatkundenbank Großbritannien |

| 23.01.2015 | Ihre Nachricht liegt für Sie bereit | US-Finanzdienstleistungsunternehmen |

Der Dyre-Akteur baut das Schema zur Erzeugung bösartiger URLs zudem in der jüngeren Vergangenheit weiter aus. Früher wurde je ein URL für jede bösartige Domain verwendet: Beispielsweise wurde bei der Kampagne mit dem Thema “Outlook “am 12. Januar 2015 nur der URI-Pfad /outlook/settings.html aus dem eigentlichen URL (wie hxxp://ferramentarighi[.]it/outlook/settings.html) verwendet. Dies erleichterte die Erkennung und Erstellung der Signaturen anhand des URL-Pfades erheblich, da nun 1:1-Signaturen vollständiger URLs (wie in den folgenden Beispielen) erstellt werden konnten:

- hxxp://made-in-tunisia[.]net/ticket/fsb.html

- hxxp://nhuavakhuontiensang[.]com//transaction.php

- hxxp://obralimpa[.]com/messagesbox/efax.php

- hxxp://nexuschurch[.]org/messages/fax.php

- hxxp://chippc[.]com//doc.php

- hxxp://www. saturncon[.]com/voicemail/listen.php

- hxxp://netembilgisayar[.]com/document/faxmessage.php

- hxxp://searchforamy[.]com/dropbox/doc.php

- hxxp://easystoremakerprodemo[.]com/messages/get_message.php

- hxxp://eastfallsopen[.]org/secure_documents/invoice1311_pdf.php

- hxxp://santace[.]com/secure_download/invoice1311_pdf.php

- hxxp://valeriacordero[.]com/documents/invoice0611_pdf.php

- hxxp://sbsgroup[.]com/messages/fax.php

- hxxp://www. thistledowncottage[.]com/dropbox/voicemail.php

Im Januar aktualisierten die Dyre-Akteure ihre Techniken, und heute werden pro Domain Hunderte URLs generiert. Beispielsweise wurden bei einer Einzelkampagne am 23. Januar 400 eindeutige, bösartige URLs auf einer Einzel-Host-Domain (hxxp://nellaway[.]com)) festgestellt.

Die URLs wurden randomisiert, aber die Subdomains enthielten als Köder den Namen der Bank sowie Schlüsselwörter wie “sicher” oder “Zahlung” anstelle der alphanumerischen Zufallszeichenketten, die von Benutzern und Signaturen mittlerweile oft als Anzeichen eines Phishing-Versuchs gedeutet werden. Diese Praxis wird sich zweifelsohne weiter entwickeln; daher ist es effektiver, die Domain selbst zu blockieren, um den schädlichen Link unwirksam zu machen.

Skriptverschleierung und Sandbox-Umgehung

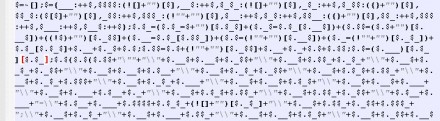

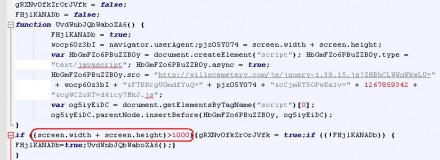

Beim Klick auf den Link im Textkörper einer E-Mail wird der Benutzer auf eine manipulierte Startseite geleitet, worauf JavaScript-Inhalte von zwei Domains auf dem Rechner abgelegt werden. Das gesamte abgelegte JavaScript ist nun mittels JJEncode verschleiert. Das ermöglicht eine Umgehung der Erkennungsmechanismen durch Technologien wie IDS und kommt dem unbedarften Betrachter auf den ersten Blick unverständlich vor.

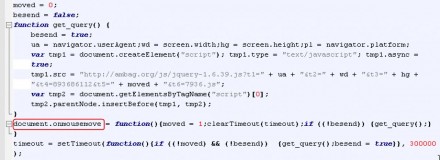

Wird das JavaScript aufgedeckt, führt es in der Regel eine Prüfung durch, um eine automatische Malware-Analyse per Sandbox zu verhindern. Uns sind verschiedene Techniken aufgefallen. Bei der ersten Technik wird versucht, anhand erfasster Mausbewegungen festzustellen, ob eine Person die Website durchsucht. Nur wenn mithilfe der JavaScript-Funktion “document.onmousemove” eine Mausbewegung erkannt wird, wird der Code weiter ausgeführt und die Malware heruntergeladen.

Bei einer anderen Umgehungstechnik wird unter anderem die Bildschirmgröße des Anwenders ermittelt. Theoretisch kann die Malware daran virtuelle Maschinen und Sandboxen mit kleinem Anzeigeformat erkennen und stellt dann gegebenefalls die weiteren Prozesse ein.

Mit diesem Code werden im Wesentlichen die Höhe und Breite des Bildschirms gemessen, die beiden Werte addiert und anhand eines Tests wird geprüft, ob das Ergebnis kleiner als 1000 ist (mit Abweichungen). Bei der Probe, die wir analysiert haben, war dies die Umgehungstechnik; Mausbewegungen wurden zwar nicht berücksichtigt, aber dennoch protokolliert.

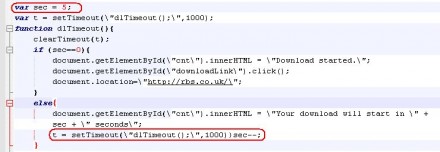

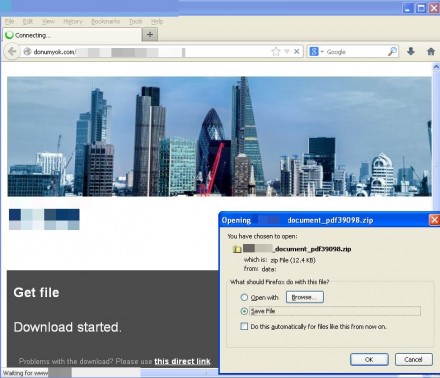

Zu den neueren Zusätzen gehört ein 5-Sekunden-Countdownzähler. Sofern die Prüfung der Bildschirmauflösung bestanden wurde, folgt vor Beginn des Downloads eine 5-sekündige Wartezeit: Derweil erhält der Benutzer die Möglichkeit, manuell auf den Link am unteren Seitenrand zu klicken, worauf die Malware heruntergeladen wird. Uns ist nicht bekannt, ob der Hauptzweck des Timers darin besteht, eine Erkennung per Sandbox-Analyse zu verhindern. Es kommt aber mit Sicherheit vor, dass ein automatisches Analysetool deswegen versagt.

Werden diese Prüfungen bestanden, beginnt der Download. Normalerweise wird dann ein komprimierter Upatre [Link] auf den Rechner abgelegt, auf dessen Ausführung hin der neueste Dyre heruntergeladen wird.

Binär-Randomisierung

Bei einer weiteren, kürzlich bei Dyre eingeführten Technik, die auf die Unterdrückung hashbasierter File-Blacklistings abzielt, ist dies bei jedem Download einer ausführbaren Malware-Datei eine eindeutige, ausführbare Datei. Die Dateien haben in der Tat alle die gleiche Größe und ähneln sich auf der Binärebene sehr stark: Die Unterschiede reichen gerade mal aus, damit keine der neuen Dateien einen Hash hervorruft, der mit denen bekannter Dateien übereinstimmt.

Um festzustellen, wie die Unterschiede zustande kommen, haben wir Dateien verglichen, die innerhalb von Sekunden nacheinander vom selben URL heruntergeladen wurden. In diesen Dateien waren immer nur 10 Byte verschieden, allerdings jedes Mal bei einem anderen Offset.

- Probe 1: _document_pdf61311.exe

- (Größe: 45.056 Byte, MD5: 925ddf26622fedeb8a50f7d021f40618)

- Probe 2: _document_pdf81564.exe

- (Größe: 45.056 Byte, MD5: 0c5265627df87616d82bb99fe68d5ae2)

Die Unterschiede zwischen den Dateien wurden bei folgenden Offsets festgestellt: 0x2D58, 0x2E50, 0x2FDF, 0x3216, 0x3DA2, 0x46CF, 0x495D, 0x4B10, 0x4C26, 0x 4FF8. Weitere Untersuchungen ergaben, dass die Differenzen jeweils in einem der Datenabschnitte der portierbaren ausführbaren Datei lagen (in der analysierten Probe ein Abschnitt namens .neolit).

Bei der Betrachtung der Inhalte dieses Abschnitts konnte Proofpoint feststellen, dass er mit wiederkehrenden Mustern wie 0xE9F7FAF4 aufgefüllt ist. Im Screenshot unten ist dieses Muster durch das Byte 0x92 bei Offset 0x2D58 (hervorgehoben) unterbrochen. Dies ist eine der 10-Byte-Änderungen, die über einen Randomisierungsprozess ausgeführt wurden.

Bei näherer Betrachtung bestätigt ein Debugger, dass die Änderungen innerhalb des Datenabschnitts erfolgen. Dort gibt es keinen legitimen Code. Wir schlussfolgern, dass dieser Abschnitt (beziehungsweise ein Teil davon) gezielt so erstellt und aufgefüllt wird, dass er keine brauchbaren Daten enthält und dass Änderungen des Binärcodes ohne Einfluss auf die Programmfunktionen möglich sind. Diese Patch-Logik wird laufend weiter entwickelt und kann sich durchaus von einer Kampagne zur anderen unterscheiden.

Fazit

Die plötzliche und rasche Weiterentwicklung von Dyre unter Einbindung von Umgehungstechniken, die häufig mit aufwändigeren, gezielten Bedrohungen in Verbindung gebracht werden, zeigt eine der zentralen Herausforderungen moderner Bedrohungsszenarien auf: ein zunehmend breiteres Spektrum an Malware und Attacken geht mit Techniken einher, aufgrund derer die fortschrittlichen Bedrohungen traditionelle signatur- und reputationsbasierte Abwehrmechanismen wirksam umgehen können.

um Einen wird der E-Mail-Verkehr weiterhin der primäre Bedrohungsvektor für Organisationen sein; zum Anderen jedoch zeigt die hier beschriebene Weiterentwicklung von Dyre, dass Organisationen nicht mehr zwischen massiven Belästigungen wie Spam und den seltener auftretenden gezielten Bedrohungen unterscheiden können. Sie müssen sich stattdessen anpassen, um sich in einem Umfeld zu behaupten, in dem alle unerwünschten E-Mails als potenzielle Bedrohung zu behandeln sind, bei denen wiederum immer fortschrittlichere Techniken zum Einsatz kommen dürften.

Die Autorin

Monika Schaufler ist Regional Sales Director CEMEA bei Proofpoint. Das Unternehmen ist Anbieter von Security-as-a-Service mit Schwerpunkt auf Compliance, Archivverwaltung und sicherer Kommunikation. Dazu bietet es den Schutz gegen Phishing, Malware und Spam, Unterstützung bei der Herstellung von Datensicherheit, der Verschlüsselung von Informationen sowie der Archivierung und Verwaltung von Nachrichten und wichtigen Unternehmensdaten. Mit Proofpoint Essentials gibt es auch ein Angebot für kleine und mittelständische Unternehmen. Dieser Beitrag erschien zuerst in englischer Sprache auf der Webite des Herstellers und wurde für ITespresso.de übersetzt.

Tipp: Mit SicherKMU informiert ITespresso Sie laufend über wesentliche Entwicklungen im Bereich IT-Sicherheit und beschreibt Wege, wie der Mittelstand mit diesen Bedrohungen umgehen kann. Dadurch entstehen geldwerte Vorteile für unsere Leser. Abonnieren Sie den RSS-Feed und die Mailingliste von SicherKMU! Diskutieren Sie mit uns und anderen Lesern! Weisen Sie Ihre Kollegen auf SicherKMU hin.