Lücken in UPnP machen Millionen Geräte angreifbar

Sicherheitsforscher haben mehrere Lücken in Universal Plug and Play (UPnP) entdeckt. Darüber sind PCs, Drucker, Netzwerkspeicher und andere mit einem Netzwerk verbundene Geräte angreifbar. Einem White Paper von Rapid 7 zufolge sind davon etwa 40 bis 50 Millionen Geräte weltweit betroffen.

UPnP ist eine Sammlung von Netzwerkprotokollen, die es beispielsweise PCs, Druckern und WLAN-Access-Points erlaubt, sich gegenseitig zu erkennen und miteinander zu kommunizieren. Danach können die Geräte etwa Dateien austauschen, Drucker ansprechen oder auf das Internet zugreifen.

Die Anfälligkeiten stecken laut Rapid 7 im Simple Service Discovery Protocol (SSDP), das es erlaubt, UPnP-Geräte im Netzwerk zu finden. Sie können missbraucht werden, um einen Absturz des Diensts auszulösen sowie Schadcode einzuschleusen und auszuführen. Weitere Fehler fand das Unternehmen im UPnP Control Interface (SOAP) und in UPnP HTTP.

Durch die “Fehlkonfiguration” von UPnP SSDP seien mehr als 80 Millionen eindeutige IP-Adressen ermittelt worden, die über das Internet durch UPnP-Anfragen ansprechbar waren, so Rapid 7 weiter. Zudem ermögliche UPnP SOAP in einigen Fällen Zugriff auf Funktionen wie das Öffnen von Ports in einer Firewall.

Darüber hinaus seien auch die beiden am häufigsten verwendeten UPnP-Software-Bibliotheken unsicher. Im Fall des “Portable UPnP SDK” sind laut Rapid 7 mehr als “25 Millionen IP-Adressen anfällig für Remotecodeausführung durch ein einzelnes UDP-Paket”. Ein Patch stehe zwar schon zur Verfügung, es werde aber noch einige Zeit dauern, bis der Fix auch in Endprodukten enthalten sei.

Zudem geht Rapid 7 davon aus, dass Produkte, die nicht mehr verkauft werden, auch kein Update erhalten werden. Betroffenen Nutzern bliebe dann nichts anderes übrig, als UPnP abzuschalten. In der MiniUPnP-Software seien schon vor mehr als zwei Jahren mehrere Fehler beseitigt worden. Trotzdem nutzen mehr als 330 Gerätetypen weiterhin ältere, anfällige Versionen der Software.

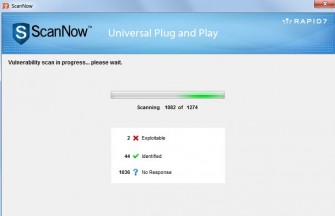

Insgesamt gehen die Forscher von über 6900 Produkten von mehr als 1500 Anbietern aus, in denen mindestens eine der oben genannten Sicherheitslücken zu finden sein soll. Hacker könnten sich darüber Zugriff auf vertrauliche Unterlagen und Passwörter verschaffen oder die Kontrolle über Drucker und Webcams übernehmen. Ob man selbst Produkte besitzt, die für Angriffe über die Schwachstellen in UPnP anfällig sind, kann man mit dem von Rapid 7 zur Verfügung gestellten Tool überprüfen. Dieses steht kostenlos zum Download bereit.

Chris Wysopal, CTO der Sicherheitsfirma Veracode, empfahl im Gespräch mit Reuters privaten Anwendern, Firmen und Service Providern UPnP zu deaktivieren und darauf aufmerksam zu machen, dass bei vielen Geräten UPnP ab Werk eingeschaltet ist. Er rechnet zudem damit, dass außer den bisher entdeckten Schwachstellen noch weitere gefunden werden.

Update 30. Januar 12 Uhr 49: AVM hat in einer Stellungnahme jetzt darauf hingewiesen, dass von der Sicherheitslücke in einer UPnP-Bibliothek, die vor allem Router betrifft, die eigenen Produkte nicht betroffen seien: “Die FRITZ!Box ist von der beschriebenen Sicherheitslücke nicht betroffen, da die verursachende Bibliothek “libupnp” bei AVM-Routern noch nie zum Einsatz kam. Auch ist die Firewall der FRITZ!Box immer aktiv und lässt sich nicht deaktivieren”, so der Hersteller.

[mit Material von Charlie Osborne, News.com]

Download zu diesem Beitrag: