Kaspersky enthüllt Details der Spionagesoftware Red October

Auf der CeBIT hat Costin G. Raiu, Leiter des Forschungs- und Analyseteams bei Kaspersky Labs, vor Journalisten weitere Details zum Aufbau und der Verwendung der Malware Red October preisgegeben. Mit ihr spähten vermutlich russische Angreifer vor allem Regierungseinrichtungen aus. Über die Malware hatte Kaspersky Mitte Januar erstmals berichtet. Schon damals wurde vermutet, dass die Autoren russisch als Muttersprache sprechen. Außerdem war klar, dass die Autoren sehr gezielt vorgegangen sind: Ihre Software Malware enthielt nämlich eine Nutzer-ID, was zeigt, dass sie für jedes Ziel separat kompiliert wurde.

Raiu erklärte nun, dass Kaspersky von einem Kunden aus Europa auf die Malware aufmerksam gemacht worden sei. Die größte Zahl der Server, auf die sie für ihre Tätigkeit zurückgriff, stand in Deutschland und in Russland. In Deutschland hatten die Angreifer beim Hoster Hetzner verdeckt etwa die Hälfte der 25 Server von ihnen verwendeten Server angemietet.

Den Aufwand, den die Angreifer getrieben haben, zeigt auch, dass sie eine Zero-Day-Lücke im Adobe Reader ausgenutzt, 34 Angriffsmodule entwickelt und über 1000 Dateien erzeugt haben, die sie als Trägermedium für die Malware benutzten. Dabei handelte es sich zum Beispiel um vermeintliche Angebote für Gebrauchtwagen aus dem Bestand von Botschaften oder vorgebliche Positionspapiere zum NATO-Beitritt der Ukraine – je nachdem, welches Thema für den Empfänger am passendesten erschien.

Die Angreifer besaaßen zudem offenbar Schlüssel von Acid Cryptofiler, einem von NATO und EU-Behörden genutzten Verschlüsselungstool, sowie dem von deutschen behörden verwendeten Verschlüsselungswerkzeug Chiasmus. So konnten sie auch verschlüsselte Dokumente von EU- und Bundesbehörden lesen.

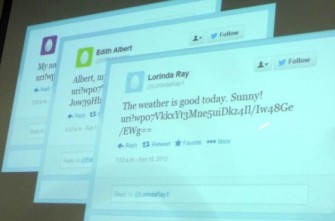

Als weitere Hinweise auf die russische Herkunft der Angreifer präsentierte Raiu unter anderem Code-Schnipsel, in denen russische Spezialausdrücke auftauchen sowie Ausschnitte aus dem Mailverkehr der Spione mit dem Registrar der von ihnen in Russland unter falscher Identität angemieteten Server. Um ihre Identität zu verschleiern, nutzten sie unter anderem Twitter: Die Malware postete dort unter mehreren Namen scheinbar harmlose Tweets mit kryptischen Links – die nur die Angreifer entschlüsseln konnten und mit deren Hilfe sie dann GIF-Dateien von Servern in Panama und der Türkei abholten.